No vídeo compartilhamos como encontrar os documentos oficiais dos fabricantes HP e Aruba para configurações de hardening para as soluções de Switches baseados no Comware, ArubaOS, ArubaOS-CX, solução de controladora (Mobility Controller e Mobility Conductor), IAPs, SD-Branch, ClearPass, etc.

ClearPass

Comware – Configurando o 802.1x

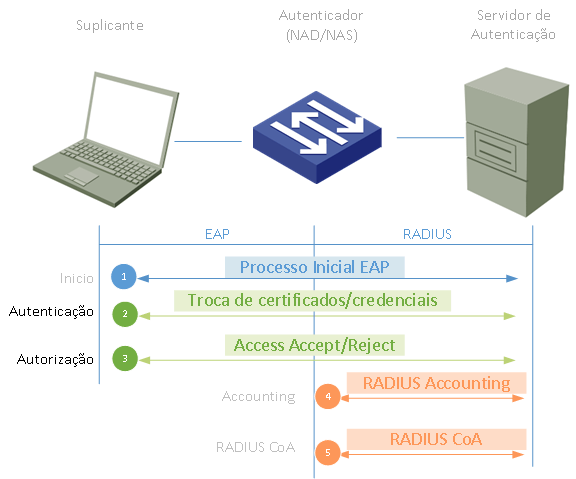

O IEEE 802.1X (também chamado de dot1x) é um padrão IEEE RFC 3748 para controle de acesso à rede. Ele prove um mecanismo de autenticação para hosts que desejam conectar-se a um Switch ou Access Point, por exemplo. A funcionalidade é também bastante poderosa para vínculo de VLANs, VLANs Guest e ACL’s dinâmicas. Essas informações são enviadas durante o processo de autenticação utilizando o RADIUS como servidor. As funcionalidades do 802.1x permitem por exemplo, que caso um computador não autentique na rede, a máquina seja redirecionada para uma rede de visitantes etc.

O padrão 802.1x descreve como as mensagens EAP são encaminhadas entre um suplicante (dispositivo final, como uma máquina de um usuário) e o autenticador (Switch ou Access Point), e entre o autenticador e o servidor de autenticação. O autenticador encaminha as informações EAP para o servidor de autenticação pelo protocolo RADIUS.

Uma das vantagens da arquitetura EAP é a sua flexibilidade. O protocolo EAP é utilizado para selecionar o mecanismo de autenticação. O protocolo 802.1x é chamado de encapsulamento EAP over LAN (EAPOL). Atualmente ele é definido para redes Ethernet, incluindo o padrão 802.11 para LANs sem fios.

Os dispositivos que compõem a topologia para o funcionamento do padrão 802.1x são:

Suplicante (Supplicant): um suplicante pode ser um host com suporte a 802.1x com software cliente para autenticação, um telefone IP com software com suporte a 802.1x etc.

Autenticador (Authenticator): Dispositivo (geralmente o Switch, AP, etc) no meio do caminho que efetua a interface entre o Autenticador e o Suplicante. O autenticador funciona como um proxy para fazer o relay da informação entre o suplicante e o servidor de autenticação. O Switch recebe a informação de identidade do suplicante via frame EAPoL (EAP over LAN) que é então verificado e encapsulado pelo protocolo RADIUS e encaminhado para o servidor de autenticação. Os frames EAP não são modificados ou examinados durante o encapsulamento. Já quando o Switch recebe a mensagem do RADIUS do Servidor de autenticação, o cabeçalho RADIUS é removido, e o frame EAP é encapsulado no formato 802.1x e encaminhado de volta ao cliente.

Servidor de Autenticação (Authentication Server): O Servidor RADIUS é responsável pelas mensagens de permissão ou negação após validação do usuário. Durante o processo de autenticação o Authentication Server continua transparente para o cliente pois o suplicante comunica-se apenas com o authenticator. O protocolo RADIUS com as extensões EAP são somente suportados pelo servidor de autenticação.

- O suplicante envia uma mensagem start para o autenticador.

- O autenticador envia uma mensagem solicitando um login ao suplicante.

- O suplicante responde com o login com as credenciais do usuário ou do equipamento.

- O autenticador verifica o quadro EAPoL e encapsula-o no formato RADIUS, encaminhando posteriormente o quadro para o servidor RADIUS.

- O servidor verifica as credenciais do cliente e envia uma resposta ao autenticador com a aplicação das políticas.

- Baseado ne mensagem da resposta, o autenticador permite ou nega o acesso à rede para a porta do cliente.

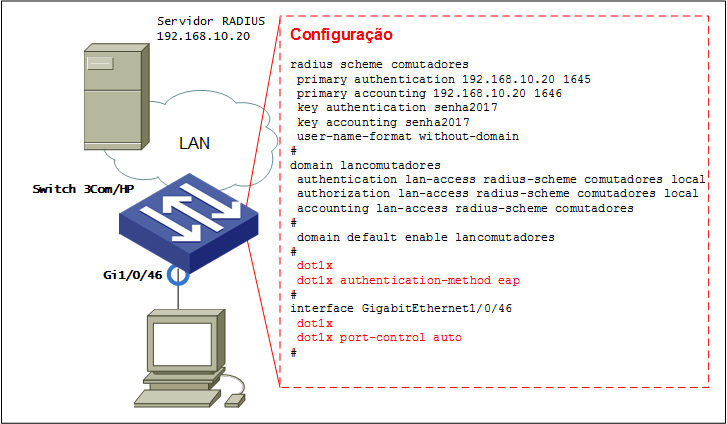

Exemplo de Configuração em Switches HP baseados no Comware

Neste, post forneceremos apenas a configuração de um Switch HP com o Comware 5. As configurações do suplicante e do Servidor de autenticação devem ser verificadas na documentação dos seus respectivos SO.

Passo 1: Configure o servidor RADIUS

radius scheme <nome do radius scheme>

primary authentication <ip do servidor> key <chave>

! Configure o IP do servidor RADIUS e a chave

user-name-format without-domain

! o formato do nome de usuário sem o envio do @dominio

nas-ip <endereço IP do Switch>

! O NAS-IP permite forçar o IP para as mensagens trocadas entre o Switch e RADIUS

quit

Passo 2: Configure o Domínio

domain <nome do domain>

authentication lan-access radius-scheme <nome do radius scheme>

authorization lan-access radius-scheme <nome do radius scheme>

! Configurando a autenticação e a autorização do acesso a LAN

quit

Passo 3: Configure o 802.1x globalmente no Switch

dot1x

dot1x authentication-method eap

Passo 4: Configure o dot1x nas portas do switch

interface GigabitEthernet 1/0/x

dot1x

! A porta utiliza o modo auto do 802.1x e solicita autenticação

Referências

CCNP Security SISAS 300-208 Official Cert Guide, Cisco Press 2015, Aaron Woland and Kevin Redmon

http://blog.ccna.com.br/2009/02/25/pr-o-que-e-8021x/

https://tools.ietf.org/html/rfc3748

http://certifiedgeek.weebly.com/blog/hp-comware-and-wired-8021x

Até logo!

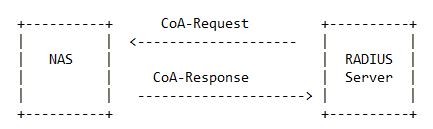

RADIUS Change of Authorization (CoA)

Em uma implantação tradicional com AAA utilizando RADIUS, após a autenticação, o Servidor RADIUS apenas assina a autorização como resultado de uma requisição de autenticação.

No entanto, existem muitos casos em que é desejável que haja alterações sem a exigência do NAS para iniciar a troca de mensagens. Por exemplo, pode haver a necessidade de um administrador da rede ser capaz de encerrar a ‘sessão’ de uma porta autenticada com 802.1x.

Alternativamente, se o usuário alterar o nível de autorização, isto pode exigir que novos atributos de autorização sejam adicionados ou excluídos para o usuário.

Outro exemplo, é a limitação da banda disponível a um usuário após exceder a banda liberada em uma rede wifi, por exemplo.

Para superar essas limitações, vários fabricantes implementaram comandos RADIUS adicionais a fim de permitir que mensagens ‘não solicitadas’ sejam enviadas para o NAS. Estes comandos estendidos fornecem suporte para desconectar (disconnect) e mudar de autorização (CoA – Change-of-Authorization).

CoA

Com o avanço da tecnologia e o surgimento de novas demandas, o padrão RADIUS CoA (Change of Authorization) permite ao Servidor iniciar a conversação com o equipamento de rede aplicando comandos: shut/ no shut, alterar a VLAN, ACL, banda ou então apenas re-autenticar o usuário. As vezes um endpoint pode ser roubado, infectado, ter o anti-virus desabilitado, ultrapassar do limite dos dados disponíveis para navegação ou então ocorrer outros fatores que possam afetar a postura. Nesse caso a rede deve ser capaz de interagir à essas mudanças e atualizar o nível de acesso e autorização para esse dispositivo.

Exemplo

No cenário acima, o cliente (suplicante) inicia a autenticação; após a troca de certificados e credenciais, o servidor autoriza o usuário enviando uma mensagem RADIUS Access-Accept ao NAD. Uma vez o usuário autenticado, o NAD enviará atualizações de accouting RADIUS para o servidor para atualizá-lo com informações da sessão do usuário: como largura de banda, tempo da sessão etc.

Usando as mensagens de Accounting, o servidor de autenticação pode correlacionar o MAC e o endereço IP de um usuário com o tempo da conexão.

Se pensarmos em uma rede sem fio, podemos habilitar a desconexão com uma mensagem RADIUS Coa Disconnect-Request para a Controller quando um cliente atingir o limite de 100Mb de trafego.

Referências

https://tools.ietf.org/html/rfc5176

https://tools.ietf.org/html/rfc3576

ClearPass Essentials Student Guide – HP Education Services

VÍDEO: NAC – Network Access Control – Por que devemos utilizar?

O Controle de Acesso à Rede, ou NAC (Network Access Control) tem como objetivo proteger a rede contra ameaças, garantindo que apenas dispositivos autorizados e em conformidade com as políticas de segurança tenham acesso à rede.

VÍDEO: 10 RAZÕES PARA UTILIZAR O ARUBA CLEARPASS

Nesse vídeo montamos uma lista (não exaustiva) com 10 razões para utilizar o Aruba ClearPass para controle de Acesso a rede.