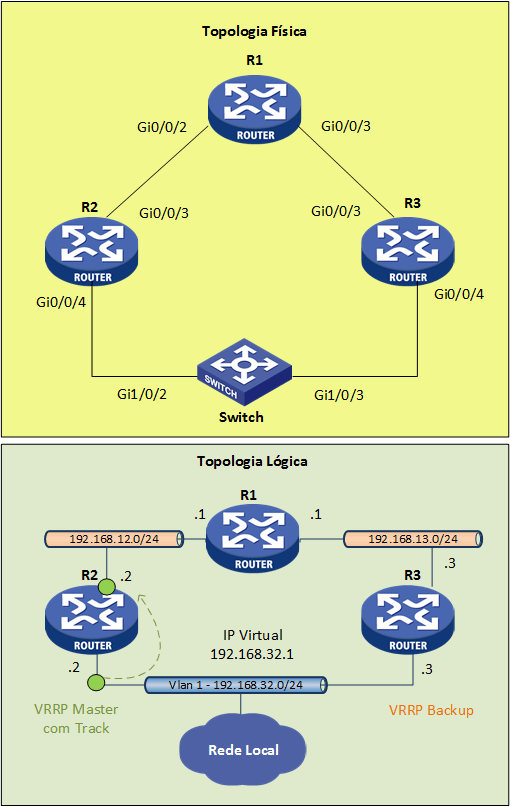

O protocolo VRRP funciona para redundância de Gateway em uma rede, com o objetivo de 2 ou mais roteadores compartilharem o mesmo IP virtual no modo ativo/backup (por padrão).

Para os outros dispositivos da rede, o VRRP permite que o gateway seja visualizado como um único equipamento.

O VRRP é bastante simples em sua função básica: um Roteador é eleito o Master e é responsável pelo encaminhamento do tráfego da rede para os equipamentos que tem aquele o IP Virtual como gateway. O segundo roteador chamado de Backup apenas monitora os pacotes VRRP do barramento. Entretanto, quando o equipamento Master deixar de funcionar, o equipamento Backup assume suas funções como Master.

Os equipamentos configurados com VRRP possuem a sua adminstração de forma individual (Plano de dados e controle separados) e por isso a configuração de rotas e outras features, deverão ser configurada individualmente.

Para um equipamento se eleger como Master é verificado a prioridade (por padrão é 100), vence o roteador que tiver a maior prioridade.

Caso não seja configurada a prioridade do grupo VRRP em um Roteador, o mesmo atribuirá o valor padrão (100) para o equipamento.

Se o endereço IP do Roteador for o mesmo do IP virtual, o equipamento será o MASTER.

Se o Roteador principal falhar, o novo Master será o Roteador Backup com maior prioridade.

VRRP Track

Há também cenários que o roteador Master do VRRP continua ativo, mas não consegue encaminhar os pacotes devido a interface saída (como para a Internet por exemplo) cair. Podemos então fazer o track para o processo VRRP monitorar algum objeto, que pode ser o estado da interface( UP ou down), pingar determinado site, teste de conexão telnet e etc; e dessa forma reduzir a prioridade VRRP baseando-se em uma condição.

No exemplo abaixo, o script demonstrará a redução da prioridade do VRRP do Roteador Master (R2) de forma que quando o link de saída para o Roteador 1 cair, o Roteador Backup (R3) se tornará o Master.

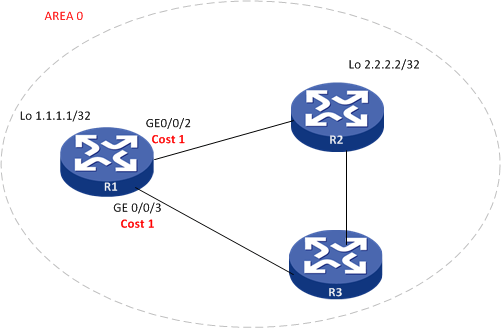

Configuração do VRRP com track

Roteador R2 (Master VRRP)

#

track 1 interface GigabitEthernet0/0/3

! Configurando o track para interface Giga0/0/3

#

interface GigabitEthernet0/0/4

ip address 192.168.32.2 255.255.255.0

vrrp vrid 32 virtual-ip 192.168.32.1

! configurando o grupo VRRP 32 com o IP virtual

vrrp vrid 32 priority 115

! configurando a prioridade do grupo 32 como 110

vrrp vrid 32 track 1 reduced 20

! configurando o track 1 e em caso de falha, ele reduzirá a

! prioridade do VRRP para 95

#

Roteador R3 (Backup VRRP)

#

interface GigabitEthernet0/0/4

ip address 192.168.32.3 255.255.255.0

vrrp vrid 32 virtual-ip 192.168.32.1

#

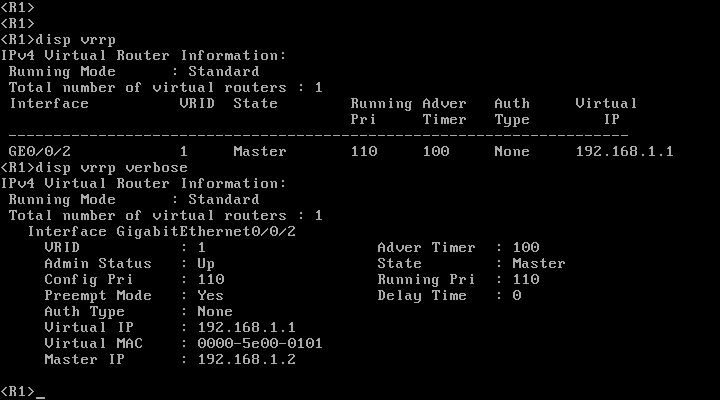

Validando o Roteador R2 que é o VRRP Master

[R2]display vrrp verbose

IPv4 Virtual Router Information:

Running Mode : Standard

Total number of virtual routers : 1

Interface GigabitEthernet0/0/4

VRID : 32 Adver Timer : 100

Admin Status : Up State : Master

Config Pri : 115 Running Pri : 115

Preempt Mode : Yes Delay Time : 0

Auth Type : None

Virtual IP : 192.168.32.1

Virtual MAC : 0000-5e00-0120

Master IP : 192.168.32.2

VRRP Track Information:

Track Object : 1 State : Positive Pri Reduced : 20

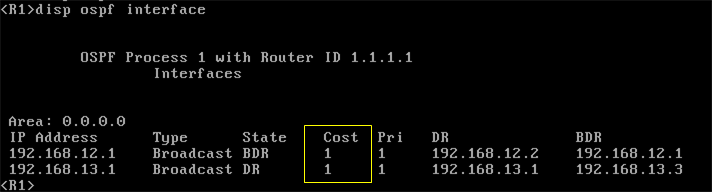

Simulando uma falha…

Quando a interface Giga0/0/3 do Roteador R2 falha, o track do VRRP irá identificar a falha e assim reduzir a prioridade do VRRP do Roteador, tornando dessa forma o R3 como Master

! Log do Roteador R2 após a falha na interface Giga0/0/3

%Jul 7 14:37:35:605 2015 R2 VRRP4/6/VRRP_STATUS_CHANGE:

The status of IPv4 virtual router 32 (configured on GigabitEthernet0/0/4) changed from Master to Backup: VRRP packet received.

Output do Roteador R3 após a falha demonstrando a sua eleição como Master

[R3]display vrrp verbose

IPv4 Virtual Router Information:

Running Mode : Standard

Total number of virtual routers : 1

Interface GigabitEthernet0/0/4

VRID : 32 Adver Timer : 100

Admin Status : Up State : Master

Config Pri : 100 Running Pri : 100

Preempt Mode : Yes Delay Time : 0

Auth Type : None

Virtual IP : 192.168.32.1

Virtual MAC : 0000-5e00-0120

Master IP : 192.168.32.3

Por padrão a preempção é ativa nos Roteadores e dessa forma quando a interface Giga 0/0/3 do Roteador R2 voltar ao estado UP, o R2 voltará a ser o Master do VRRP.

Até logo galera.