Nesse vídeo explicamos a configuração e funcionamento do STP Root Protection nos Switches 3Com e HP baseados no Comware.

Segurança

Vídeo: Guia Rápido para Configuração de Switches pt.2

Neste vídeo, aprofundamos os conhecimentos em configuração de switches 3Com/HP, apresentando os comandos para configurar e gerenciar protocolos como DHCP relay, IGMP, IGMP Snooping, NTP, RADIUS, sflow, SSH, Syslog e Telnet.

Comware : Como incluir novas regras em uma ACL?

A configuração abaixo exibe a criação da ACL 2000 (baseada somente na Origem) e o vinculo dessa ACL na user-interface vty 0 4 que é responsável pelas conexões TELNET e SSH.

acl number 2000 rule 0 permit source 172.31.1.0 0.0.0.255 rule 5 deny # user-interface vty 0 4 acl 2000 inbound

Para visualizar as regras:

[4800G-acl-basic-2000]display acl 2000 Basic ACL 2000, named -none-, 2 rules, ACL's step is 5 rule 0 permit source 172.31.1.0 0.0.0.255 rule 5 deny

Por default se as regras não forem numeradas, elas serão marcadas de 5 em 5.

A tradução da regra para a ACL 2000 permite a rede 172.31.1.0/24 na regra zero (rule 0 )e a negação de qualquer rede na regra 5; se a primeira condição não for satisfeita.

Se precisassemos incluir mais 4 redes poderíamos efetuar da seguinte maneira:

[4800G]acl number 2000 [4800G-acl-basic-2000]rule 1 permit source 192.168.1.0 0.0.0.255 [4800G-acl-basic-2000]rule 2 permit source 192.168.2.0 0.0.0.255 [4800G-acl-basic-2000]rule 3 permit source 192.168.3.0 0.0.0.255 [4800G-acl-basic-2000]rule 4 permit source 192.168.4.0 0.0.0.255

Para visualizar as regras:

[4800G-acl-basic-2000]display this # acl number 2000 rule 0 permit source 172.31.1.0 0.0.0.255 rule 1 permit source 192.168.1.0 0.0.0.255 rule 2 permit source 192.168.2.0 0.0.0.255 rule 3 permit source 192.168.3.0 0.0.0.255 rule 4 permit source 192.168.4.0 0.0.0.255 rule 5 deny #

Mas se precisassemos incluir mais regras entre a rule 4 e a rule 5 ?

O Comando step dentro da ACL permite aumentarmos o espaçamento entre as regras, como no exemplo abaixo:

[4800G-acl-basic-2000]step 7 [4800G-acl-basic-2000]display this # acl number 2000 step 7 rule 0 permit source 172.31.1.0 0.0.0.255 rule 7 permit source 192.168.1.0 0.0.0.255 rule 14 permit source 192.168.2.0 0.0.0.255 rule 21 permit source 192.168.3.0 0.0.0.255 rule 28 permit source 192.168.4.0 0.0.0.255 rule 35 deny #

Dessa forma poderíamos incluir diversas regras entre a rule 28 e 35.

Para reordenar, só precisaremos digitar step 1:

[4800G-acl-basic-2000]step 1 [4800G-acl-basic-2000]display this # acl number 2000 step 1 rule 0 permit source 172.31.1.0 0.0.0.255 rule 1 permit source 192.168.1.0 0.0.0.255 rule 2 permit source 192.168.2.0 0.0.0.255 rule 3 permit source 192.168.3.0 0.0.0.255 rule 4 permit source 192.168.4.0 0.0.0.255 rule 5 deny #

Obs: a dica é válida para ACL’s Básicas, Avançadas e Regras de Camada 2.

Comware – ACL Básica

As ACL (Access Control List) são utilizadas para classificar tráfego para os mais diversos fins, como por exemplo, políticas de filtro de pacotes, QoS e PBR.

Uma ACL pode classificar um tráfego baseando-se no fluxo de dados que entram ou saem de uma interface (porta física, interface VLAN, VLAN, etc).

Na maioria dos casos uma ACL é utilizada para determinar se um pacote será permitido ou descartado em uma interface com as ações PERMIT ou DENY.

Switches ArubaOS: Segurança nos botões frontais

Os switches Aruba usam botões Reset e Clear no painel frontal para permitir que os usuários reiniciem (reset) a configuração do switch para o padrão de fábrica ou para redefinir a senha do console (clear). Esses recursos criam um risco de segurança e para ambientes não controlados ao switch. Recomenda-se que os administradores desabilitem esses recursos.

É importante entender que desativar esses recursos restringe severamente as opções da equipe de TI para recuperar um switch em cenários que não se possui as credenciais de acesso.

Esses botões permitem que um simples clip de papel possa limpar as senhas (clear). O botão clear não apaga a configuração e não desliga o switch, apenas apaga as senhas.

switch(config)# no front-panel-security password-clear switch(config)# no front-panel-security factory-reset

Observações

– Pressionar o botão Clear por um segundo redefine a(s) senha(s) configurada(s) no switch.

– Pressionar o botão Reset sozinho por um segundo faz com que o switch seja reinicializado.

– Você também pode usar o botão Reset junto com o botão Clear (Reset + Clear) para restaurar o padrão de fábrica configuração do switch.

– Para validar utilize show front-panel-security

Referências

ArubaOS-Switch Hardening Guide for 16.06

Aruba 2930F / 2930M Access Security Guide for ArubaOS-Switch

Vídeo: arpspoof (+ sslstrip)

Os ataques à rede local do tipo man-in-the-middle, ou comumente conhecido como MITM, permitem ao atacante posicionar-se no meio da comunicação entre duas partes. Este ataque é útil para conduzir outros ataques, como sniffing (captura das informações) e session hijacking (sequestro de sessão).

A ferramenta arpspoof falsifica mensagems ARP reply com o intuido de direcionar o tráfego da máquina alvo para a máquina do atacante.

A ferramenta SSLStrip, escrita por Moxie Marlinspike, é bastante utilizada em um ataque man-in-the-middle para SSL Hijacking. O SSLStrip fecha uma sessão HTTP com a vítima e uma sessão HTTPS com a página web, capturando assim as informações que deveriam ser criptografadas.

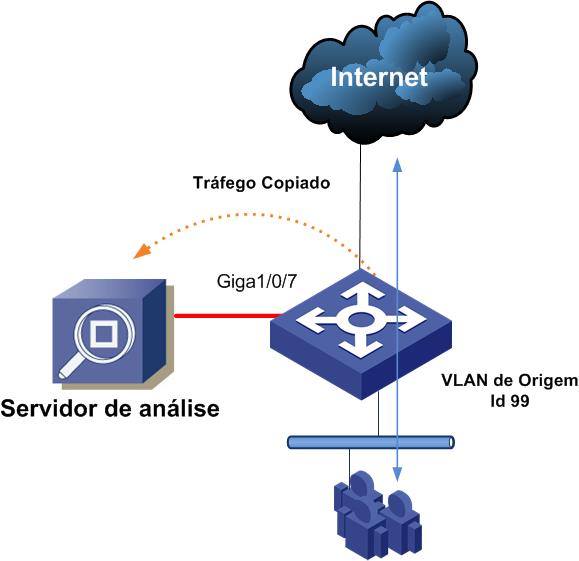

Comware: Configurando espelhamento de VLANs (Traffic Mirroring)

O espelhamento de VLANs é uma técnica que permite que o Switch efetue a cópia dos pacotes de uma VLAN para uma porta do Switch.

Essa técnica é bastante utilizada quando precisamos analisar o comportamento de alguma rede como por exemplo, para identificação de vírus, acessos “estranhos”, etc.

No cenário abaixo efetuaremos a cópia do tráfego da vlan 99 do Switch para o Servidor de Análise. A comunicação da VLAN 99 com qualquer host ou servidor da rede não será afetada pois o Switch direcionará apenas a cópia do tráfego!

Configuração

#

vlan 99

#

traffic classifier TRAFEGO operator and

if-match any

! Criando a política para dar match no tráfego, nesse caso, qualquer tráfego (any)

! ( é possível inclusive vincular uma ACL para filtrar o tráfego)

#

traffic behavior ESPELHAR

mirror-to interface Ethernet1/0/7

! Criando o behavior para o espelhamento [para a interface Ethernet1/0/7]

#

qos policy ESPELHAMENTO

classifier TRAFEGO behavior ESPELHAR

! Vinculando o tráfego com o comportamento na policy

#

qos vlan-policy ESPELHAMENTO vlan 99 inbound

! Vinculando a policy para a vlan 99

#

No servidor de coleta poderíamos utilizar os Softwares TCPDump, Wireshark, etc para monitorar o tráfego.

Resumo sobre ACL para Switches e Roteadores baseados no Comware

As ACL (Access Control List) são utilizadas para classificar tráfego para os mais diversos fins, como por exemplo, políticas de filtro de pacotes, QoS e PBR.

Uma ACL pode classificar um tráfego baseando-se no fluxo de dados que entram ou saem de uma interface (porta física, interface VLAN, VLAN, etc).

Na maioria dos casos uma ACL é utilizada para determinar se um pacote será permitido ou descartado em uma porta com as ações PERMIT ou DENY.

Essas ações são seguidas das definições DO QUE se deve permitir (PERMIT) ou negar (DENY). Estas, basicamente, são as principais opções:

ANY (tudo)

[IP do host/rede]

[subrede no formato wildcard]

[protocolo]

Imaginando de maneira prática, os Roteadores e Switches também podem utilizar como referência para classificação de tráfego as informações de cabeçalho de camada 2 (como endereço MAC), camada 3 (campos de cabeçalho IP) e camada 4 ( portas TCP e UDP).

Para uma ACL é possível adicionar diversas regras. A leitura das regras pelo equipamento é efetuada linha por linha, de cima para baixo; e após a condição ser encontrada (match) o restante das regras não serão mais verificadas. A ordem para satisfazer uma condição, é lida na ordem em que as regras são configuradas.

O blog do CCNA faz o seguinte comentário para a utilização de uma ACL para filtro de pacotes (lembrando que uma ACL pode incluir diversas regras):

A regra básica diz que somente UMA ACL pode ser aplicada em uma mesma interface e direção, em um determinado router (ou switch). Ou seja, em uma mesma interface você até pode ter mais de uma ACL, desde que em sentidos opostos. Os sentidos possíveis são ilustrados no diagrama abaixo.

(IN) entrante —–> ROUTER ——> sainte (OUT)

Tipos de ACL

Os equipamentos baseados no Comware permitem três tipos de ACL:

- Camada 2: Especificam regras baseadas em endereços MAC de origem, destino, VLAN e tipos de protocolo Ethernet.

- Camada 3(básica): Especificam regras baseadas em endereços IP e rede de origem.

- Camada 3 (Avançada): Especificam regras baseadas em protocolos de camada 3, redes de origem e destino; e portas de origem e destino.

Definindo a ACL

A definição do template para a configuração das Listas de Acesso é baseado pelos números,que a identificam:

- ACL Básica: número 2000 a 2999

- ACL Avançada: número de 3000 a 3999

- ACL de camada 2: número de 4000 a 4999

ACL Básica

Baseia-se no endereço de rede de origem para filtrar ou permitir o tráfego.

Imaginando que você deseja filtrar quais máquinas podem efetuar efetuar Read and Write via SNMP em um Switch…

acl number 2100 ! Criando a ACL 2100 rule permit source 172.31.1.100 0.0.0.0 ! Criando a primeira regra na ACL 2000 permitindo a rede 172.31.1.100 ! com 32 bits (máscara de host para somente uma máquina gerenciar o Switch via SNMP) quit snmp-agent community write comutadores acl 2100 ! Vinculando a ACL 2100 na communty SNMP RW “comutadores”

A regra acima irá permitir o acesso SNMP somente ao host 172.31.1.100, o restante da rede terá o acesso negado para coleta SNMP nesse equipamento.

Obs: Apesar do exemplo acima ser bem simples, uma ACL básica também pode ser configurada para filtrar pacotes que entram ou saem do Roteador com a política baseada na rede de origem.

ACL Avançada

A diferença entre uma ACL básica e avançada é a forma de relacionamento com as informações no cabeçalho IP. A ACL avançada utiliza os campos de endereço IP de origem e destino, porta e número de protocolo diferenciando pacotes como TCP e UDP.

Alguns parâmetros especiais poderão ser utilizados na construção de uma ACL avançada:

- Endereço IP de origem

- Endereço IP de destino

- Porta de origem

- Porta de destino

- Tipo de pacote ICMP

- Parâmetro SYN do TCP

- Valor IP Precedence

- Valor DSCP

- Valor TOS

- Fragmentos

Abaixo segue o exemplo de uma ACL avançada criada e aplicada em uma interface do Roteador HP 6600 para filtro de pacotes na entrada da interface Giga3/2/1

firewall enable slot 3 ! Habilitando o filtro de pacotes no slot3 do roteador firewall default deny slot 3 ! Habilitando uma regra de deny implícito após a configuração manual da última regra da ACL acl number 3030 name INTERNET-INBOUND ! Criando a ACL 3030 e atribuíndo o nome de "INTERNET-INBOUND" rule 10 permit icmp destination 200.200.200.0 0.0.0.255 ! permindo os pacotes com o ip dentro do range 200.200.200.0/24 no cabeçalho de destino com wildcard rule deny ip source 10.0.0.0 0.255.255.255 rule deny ip source 172.16.0.0 0.15.255.255 rule deny ip source 192.168.0.0 0.0.255.255 rule deny ip source 127.0.0.0 0.255.255.255 ! negando qualquer pacote com ip de origem dentro do range da RFC 1918 rule 60 deny ip source 0.0.0.0 0.255.255.255 ! negando qualquer pacote com ip de origem como 0.0.0.0 rule 9999 permit ip ! permitindo qualquer endereço IP de origem e destino quit # acl number 3040 name INTERNET-OUTBOUND rule deny ip source 10.0.0.0 0.255.255.255 rule deny ip source 172.16.0.0 0.15.255.255 rule deny ip source 192.168.0.0 0.0.255.255 rule deny ip destination 224.0.0.0 15.255.255.255 rule deny ip source 224.0.0.0 15.255.255.255 # interface GigabitEthernet3/2/1 port link-mode route firewall packet-filter name INTERNET-INBOUND inbound firewall packet-filter name INTERNET-OUTBOUND outbound ! Aplicando a ACL para filtro na entrada e saída de pacotes ip address 123.123.123.218 255.255.255.252 #

Segue um segundo exemplo de ACL avançada mas dessa vez em Switches do modelo 4800

acl number 3000 ! Criando a ACL 3000 rule permit ip source 172.31.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 ! Criando a primeira regra na ACL 3000 permitindo a rede 172.31.1.0 com 24 bits (máscara /24) efetuar comunicação IP com a rede 192.168.1.0/24 rule deny ip source any ! Criando a segunda regra na ACL 3000 negando qualquer rede de origem quit # interface vlan 2 ip address 192.168 packet-filter 3000 inbound !Aplicando a ACL 2000 para filtro na interface VLAN.

Obs: Para aplicarmos uma ACL em Portas físicas ou interface VLAN de um Switch é utilizado o comando packet-filter, já para roteadores, comando poderá ser incrementando com a sintaxe “firewall packet-filter….”

A regra acima irá permitir a comunicação IP, da rede 172.31.1.0/24 para a rede 192.168.1.0/24, o restante do tráfego terá o acesso negado.

Se precisarmos utilizar outros parâmetros para match da ACL podermos utilizar o caracter ? após o permit ou deny. Parâmetros como TCP, UDP, ICMP e etc poderão também ser utilizados

O exemplo abaixo exemplifica a utilização de parâmetros de portas TCP para criarmos a regra, como por exemplo permitir o acesso somente a serviços que realmente serão utilizados.

O restante do tráfego será negado, provendo maior segurança e escalabilidade pela utlilização de diversas VLANs.

[4800-acl-adv-3020] rule permit tcp source 172.31.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 destination-port eq 80

ACL de camada 2

As ACL que utilizam parâmetros da camada de enlace do modelo de referencia OSI, poderão ser utilizadas para filtrar baseando-se em campos como ID da VLAN, mascara de endereços MAC (os primeiros bits são reservados para endereço dos fabricantes) , tipos de Protocolos,etc.

acl number 4999 rule 0 permit type 8868 ffff rule 1 permit source 00e0-bb00-0000 ffff-ff00-0000 rule 2 permit source 0003-6b00-0000 ffff-ff00-0000 rule 3 permit source 00e0-7500-0000 ffff-ff00-0000 rule 4 permit source 00d0-1e00-0000 ffff-ff00-0000 rule 5 permit source 0001-e300-0000 ffff-ff00-0000 rule 6 permit source 000f-e200-0000 ffff-ff00-0000 rule 7 permit source 0060-b900-0000 ffff-ff00-0000 rule 8 deny dest 0000-0000-0000 ffff-ffff-ffff

Obs: a configuração e o tipo de ACL disponivel em cada equipamento pode sofrer pequenas variações ou limitações na configuração. Sempre faça um teste antes de aplicar a ACL em um ambiente de produção.

Até logo.

Referência

http://blog.ccna.com.br/2007/10/21/tutorial-basico-acls-para-o-exame-ccna/

http://blog.ccna.com.br/2012/11/21/wildcards-x-mascaras-de-rede/

Comware: DHCP Snooping

A funcionalidade DHCP Snooping permite a proteção da rede contra Servidores DHCP não autorizados e sua configuração é bastante simples. O comando dhcp-snooping configurado globalmente, faz o Switch filtrar todas as mensagens DHCP Offer e DHCP Ack encaminhadas pelo falso Servidor DHCP. A configuração restringe todas as portas do Switch como untrusted (não confiável).

Para o funcionamento do ‘Servidor DHCP válido’ deveremos configurar a porta do Servidor DHCP como trusted (confiável), incluíndo as portas de uplink.

Comware 7 – Autenticação de TACACS com Tac_plus

Galera, durante a criação de um laboratório para testes de autenticação com TACACS de Roteadores MSR com Comware7, utilizamos o Debian com o tac_plus como Servidor.

Segue abaixo os scripts utilizados:

#

# tacacs configuration file

# Pierre-Yves Maunier – 20060713

# /etc/tac_plus.conf

# set the key

key = labcomutadores

accounting file = /var/log/tac_plus.acct

# users accounts

user = student1 {

login = cleartext "normal"

enable = cleartext "enable"

name = "Usuario Teste"

service = exec {

roles="network-admin"

}

}

user = student2 {

login = cleartext "normal"

enable = cleartext "enable"

name = "Usuario Teste"

service = exec {

roles="network-operator"

}

}

Configuração do Roteador MSR HP

wtacacs scheme tac primary authentication 192.168.1.10 primary authorization 192.168.1.10 primary accounting 192.168.1.10 ! endereço do servidor TACACS key authentication simple labcomutadores key authorization simple labcomutadores key accounting simple labcomutadores user-name-format without-domain # domain tac.com.br authentication login hwtacacs-scheme tac local authorization login hwtacacs-scheme tac local accounting login hwtacacs-scheme tac local # domain default enable tac.com.br # user-interface vty 0 4 authentication-mode scheme

Até logo