As novas tecnologias de rede sem fio já exigem banda superior a velocidade das portas Gigabit Ethernet para os uplinks. O movimento dos serviços críticos também para o acesso wireless, como ferramentas e aplicações em nuvem, serviços multimídia e colaboração, demandam por velocidade intermediária entre as interfaces Ethernet de 1Gbs e 10Gb para o tráfego de rede quando se utiliza os padrões 802.11ac e 802.11ax (Wi-fi 5 e Wi-fi 6, respectivamente), somando a isso, inclui-se a necessidade de PoE para o tráfego acima de 1Gbs. Estes desafios possibilitaram o desenvolvimento do padrão 802.3bz (Multi-Gigabit Ethernet) e a sua rápida adoção pelo mercado.

A tecnologia Smart Rate Multi-Gigabit Ethernet possibilita que a infraestrutura de rede atenda às necessidades das novas tecnologias de alta velocidade para interfaces de rede com velocidade de 1GbE, 2.5GbE, 5GbE e 10GbE (incluindo PoE, PoE+ e 802.3bt), utilizando o cabeamento de par trançado já existente.

Por exemplo, o padrão 802.3bz permite que o cabeamento CAT5e alcance a velocidade de 2,5Gb/s e o CAT6 alcance os 5Gbs, sem a substituição do cabeamento em uso. O padrão também fornece energia para Access Points de alta velocidade, demandada pelos novos APs 802.11ac wave 2 e 802.11ax, economizando as despesas para substituição e a complexidade da nova infraestrutura de cabeamento.

O que é o Smart Rate?

A tecnologia Multi-Gigabit Ethernet da HPE/Aruba é nomeada como Smart Rate. Ela é uma interface de rede de par trançado, interoperável com o ecossistema NBASE-T de produtos 2,5/5Gbps, bem como com dispositivos padrão de mercado de 1GbE/10GbE. Ela permite que a maioria das instalações de cabos existentes encontradas em ambientes LAN do campus forneçam conectividade, distribuam energia PoE para dispositivos conectados e protejam a rede cabeada para investimentos de novos APs para rede sem fio.

Para os switches com suporte ao IEEE 802.3bt, as portas do switch com Smart Rate fornecem até 60W de Power over Ethernet, independentemente da velocidade da porta. O mecanismo usado na interface Multi-Gigabit Ethernet para fornecer e receber energia sobre cabeamento estruturado de par trançado é totalmente compatível com as especificações IEEE 802.3bt e IEEE 802.3at PoE.

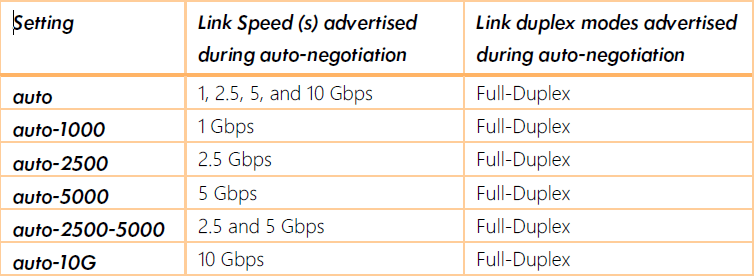

As portas Smart Rate são auto-negociáveis, o que permite que o link Ethernet se estabeleça na velocidade mais alta em uma determinada configuração de cabo. No exemplo abaixo, alguns parâmetros de configuração da velocidade da porta no ArubaOS.

Validando uma interface Smart Rate de um 335 AP:

AP-01# show interface eth0 is up, line protocol is up

Hardware is 5 Gigabit Ethernet, address is a8:bd:27:12:34:56

Speed 5000Mb/s, duplex full

Received packets 2541229

Received bytes 270781542

Receive dropped 0

Receive errors 0

Receive missed errors 0

Receive overrun errors 0

Receive frame errors 0

Receive CRC errors 0

Receive length errors 0

Transmitted packets 176421

Transmitted bytes 19895301

Transmitted dropped 0

Transmission errors 0

Lost carrier 0

Validando a interface smart rate de um Switch 5412r:

HP-Switch-5412Rzl2# show interfaces J24 smartrate

Status and Counters - Smart Rate information for Port J24

Model : 0x03a1

Chip : 0xb4b3

Firmware : 2.b.9

Provisioning : 0x0003

Current SNR Margin (dB) | Chan1 Chan2 Chan3 Chan4

9.4 10.7 6.9 8.2

Minimum SNR Margin (dB) | Chan1 Chan2 Chan3 Chan4

8.5 10.2 6.5 7.4

Ethernet FCS errors : 0

Uncorrected LDPC errors : 0

Corrected LDPC erros

LDPC iteration 1 : 2810815821

LDPC iteration 2 : 1589277

LDPC iteration 3 : 0

LDPC iteration 4 : 0

LDPC iteration 5 : 0

LDPC iteration 6 : 0

LDPC iteration 7 : 0

LDPC iteration 8 : 0

0 | Number of RFI Cancellation Events.

0 | Number of Link Recovery Events.

0 | Accumulated time (ms) spent in Fast Retrain.

Established link speed : 5G NBASE-T

Number of attempts to establish link : 1

Uptime since link was established : 2021 seconds

Local Port advertised capabilities

1000BASE-T | 2.5G NBASE-T | 5G NBASE-T | 2.5GBASE-T | 5GBASE-T | 10GBASE-T

Yes | Yes | Yes | Yes | Yes | Yes

Link Partner advertised capabilities

1000BASE-T | 2.5G NBASE-T | 5G NBASE-T | 2.5GBASE-T | 5GBASE-T | 10GBASE-T

Yes | Yes | Yes | No | No | No

Até o próximo post!

Referências

https://en.wikipedia.org/wiki/2.5GBASE-T_and_5GBASE-T

https://www.versatek.com/blog/ieee-802-3bz-breaking-1-gbps-barrier-without-recabling/

https://blogs.arubanetworks.com/solutions/go-faster-with-new-aruba-2930m-smart-rate-switches/

https://community.arubanetworks.com/t5/Wireless-Access/AP-335-smart-rates-port-info/td-p/286547

Whitepaper: Turbo Charging Cabling Infrastructures – HPE SMART RATE MULTI-GIGABIT ETHERNET TECHNOLOGY