protocolo FCoE permite o encapsulamento de Fibre Channel dentro de quadros Ethernet com o uso de um Ethertype dedicado 0×8906. O quadro Fibre Channel deverá manter-se intacto dentro do Ethernet.

O protocolo FCoE também é complementado por implementações no Ethernet, chamadas de Data Center Bridging (DCB). O DCB é uma coleção de padrões do IEEE 802.1 que permitem melhorias no protocolo Ethernet para Data Centers resolvendo questões como descarte de pacotes, priorização de tráfego em congestionamentos, etc.

A exigência de uma rede de armazenamento (SAN) é que o ambiente forneça a comutação “sem perdas na transmissão de quadros”. As melhorias adicionadas ao protocolo fazem o Ethernet “compatível” com uma rede de Storage.

Os Switches HPe/Aruba 5900CP e 5940 com módulos de portas convergentes possibilitam a configuração tanto de portas Ethernet, FC e FCoE.

Para a configuração FC e FCoE nos Switches convergentes baseados no Comware, será necessário converter o modo do switch, criar as interfaces VFC para FCoE ou converter uma porta Ethernet para FC no caso de uma interface Fibre Channel.

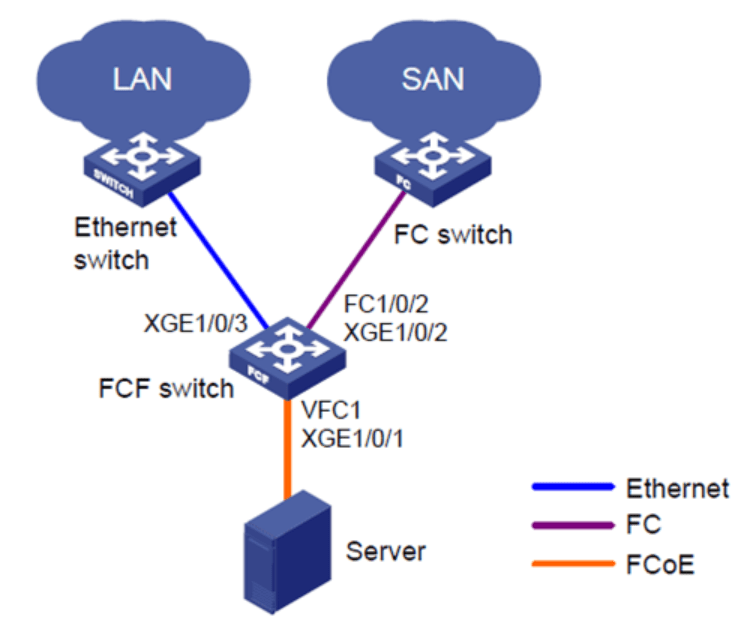

Topologia e Configuração

No cenário abaixo, mostraremos a configuração no Comware para as interfaces TenGigabitEthernet 1/0/1 para o servidor com CNA (conectividade FCoE), TenGigabitEthernet 1/0/2 ou FC1/0/2 para rede SAN e TenGigabitEthernet 1/0/3 para rede LAN.

1 – Configure o switch como “advanced working mode”, salve a configuração e reinicie o equipamento:

[SW1] system-working-mode advance

Do you want to change the system working mode? [Y/N]:y

The system working mode is changed, please save the configuration and reboot the system to make it effective.

[SW1] quit

<SW1> save safely force

<SW1> reboot force

2- Habilite FCF mode:

[SW1] fcoe-mode fcf

3- Crie a VSAN e atribua a VLAN:

[SW1] vsan 100

[SW1-vsan100] quit

[SW1] vlan 100

[SW1-vlan100] fcoe enable vsan 100

[SW1-vlan100] quit

4- Crie uma interface Virtual Fibre Channel (VFC) e configure como uma F_port

[SW1] interface vfc1

[SW1-Vfc1]

[SW1-Vfc1] fc mode f

5- Vincule a VFC para a interface física

[SW1-Vfc2] bind interface Ten-GigabitEthernet 1/0/50

6 – Atribua a interface VFC para a SAN correspondente

[SW1-Vfc2] port trunk vsan 100

7 – Configure a interface física para suportar o VSAN transport VLAN

[SW1] interface Ten-GigabitEthernet 1/0/1

[SW1-Ten-GigabitEthernet1/0/1] port link-type trunk

[SW1-Ten-GigabitEthernet1/0/1] port trunk permit vlan 100

… configuração para a interface FC conectada à rede de Storage…

8. Mude a interface de Ethernet para FC e atribua a VSAN

[SW1] int ten 1/0/2

[SW1 Ten-GigabitEthernet1/0/2]port-type fc

[SW1-Fc1/0/2] fc mode e

[SW1-Fc1/0/2] port access vsan 100

… para a interface Ethernet conectada à rede LAN…

9. Configure o uplink para o switch Ethernet

[SW1 interface ten-gigabitethernet 1/0/3

[SW1-Ten-GigabitEthernet1/0/3] port link-type trunk

[SW1-Ten-GigabitEthernet1/0/3] port trunk permit vlan 10

[SW1-Ten-GigabitEthernet1/0/3] quit

Comandos display

display interface brief

display interface vfc brief

display interface fc1/0/2

display fc login

display fc name-service database

Com os comandos acimas finalizamos a configuração inicial de FcoE

Espero ter ajudado. Até a o próximo artigo!