Neste tutorial, demonstramos passo a passo como configurar VLANs em switches ArubaOS utilizando a interface de linha de comando (CLI). Abordamos a criação de VLANs, atribuição de portas a VLANs, configuração de VLANs de gerenciamento e outras funcionalidades avançadas.

Comware: Port-Security – Intrusion Protection

O port-security é uma funcionalidade de camada 2 que impõe limites para o número de endereços MAC permitidos (aprendidos) por uma determinada porta do switch e faz o registro dos endereços MAC válidos para aquela interface, de maneira estática ou dinâmica.

Por exemplo, imaginando que a porta Gi1/0/1 em um Switch 3Com/HP habilitada com port-security aprendeu e registrou dinamicamente o endereço do host A e após isso um invasor tentar remover o cabo do host A para adicionar o host X, a funcionalidade port-security não permitiria a comunicação da máquina do invasor naquela porta e registraria a tentativa de violação/intrusão. O comportamento padrão do port-security é permitir a comunicação dos hosts validos e bloquear os endereços MAC não registrados naquela porta.

Intrusion protection

o Modo intrusion protection permite ao switch tomar outras atitudes nos cenários de violação/intrusão como:

blockmac: Adiciona o endereço MAC dos frames não autorizados para uma lista de endereços MAC bloqueados e descarta a comunicação. A lista de bloqueio armazena os endereços por 3 minutos. O intervalo é fixo e não pode ser alterado.

disable-port: Desablita a porta até a mesma ser ativada manualmente (shut/undo shut)

disableport-temporarily: Desabilita a porta por um período especifico. O período pode ser configurado com o comando global port-security timer disableport time-value.

[Switch-GigabitEthernet1/0/5] port-security intrusion-mode ? blockmac Block the MAC address disableport Disable port disableport-temporarily Disable port temporarily for a period(default is 20 seconds)

Configurando o modo blockmac

No script de configuração abaixo habilitamos o port-security para aprender 4 endereços MAC na interface G1/0/5 de forma dinâmica e com o modo de intrusão blockmac. Os endereços MAC abaixo foram aprendidos previamente de forma dinâmica.

port-security enable # interface GigabitEthernet1/0/5 port access vlan 2 port-security max-mac-count 4 port-security port-mode autolearn port-security intrusion-mode blockmac port-security mac-address security 000c-29c1-434c vlan 2 port-security mac-address security 1c39-470d-494d vlan 2 port-security mac-address security 98fc-e675-749c vlan 2 port-security mac-address security 54fa-f22f-ab4e vlan 2

Comando display

Para visualizar a lista de endereços MAC bloqueados (quando o aprendizado dos 4 endereços MAC foi excedido na porta G1/0/5).

[Switch] display port-security mac-address block MAC ADDR From Port VLAN ID c43c-b856-8cfd GigabitEthernet1/0/5 2 b430-e029-5009 GigabitEthernet1/0/5 2 0456-291e-0b4a GigabitEthernet1/0/5 2 2e57-5632-6b84 GigabitEthernet1/0/5 2 52aa-fc03-3123 GigabitEthernet1/0/5 2

Obs: O tráfego legitimo dos endereços MAC inserido na configuração não é afetado durante o modo de intrusão.

Configurando o modo disableport

Uma vez que a mesma configuração é efetuada mas alterando o modo para disableport, toda a interface é colocada em shutdown após exceder o numero de endereços MAC permitidos na configuração.

[Switch-GigabitEthernet1/0/5]port-security intrusion-mode disableport [Switch-GigabitEthernet1/0/5] %Apr 26 12:26:04:20 2000 Switch PORTSEC/1/VIOLATION: OID: 1.3.6.1.4.1.43.45.1.10.2.26.1.3.2 An intrusion occurs! IfIndex: 9437188 Port:GigabitEthernet1/0/5 MAC Addr: 1C:56:8F:2D:66:0C VLAN id:2 IfAdminStatus: 1 %Apr 26 12:26:04:341 2000 Switch IFNET/4/LINK UPDOWN: GigabitEthernet1/0/5: link status is DOWN #Apr 26 12:26:04:472 2000 Switch IFNET/4/INTERFACE UPDOWN:

Para retornar o tráfego da porta G1/0/5, execute o comando (shut/undo shut) e certifique que apenas há tráfego com o endereço MAC de origem apenas para os endereços descritos na interface.

Obs: no modo disableport-temporarily, após um período a porta voltaria normalmente a comunicação.

Até logo!

Comware: DHCP Server

Nesse vídeo falamos sobre a configuração do serviço DHCP em Roteadores e Switches HP, baseados no Comware.

Vídeo: Spanning-Tree – Descobrindo e alterando o Switch Root

Neste vídeo, utilizando o Simulador HCL, mostramos passo a passo como identificar o switch raiz da sua rede, verificar o estado de cada porta e ainda como alterar o switch raiz para otimizar sua topologia.

Alterando a distancia administrativa para os protocolos de Roteamento em Switches e Roteadores baseados no Comware

Há alguns posts atrás comentamos sobre a diferença da Distância Administrativa para as rotas aprendidas dinamicamente em Switches e Roteadores dos fabricantes Cisco e HP/H3C/3Com/Intelbras e a atenção que deve ser dada em ambientes com Protocolos de Roteamento que possuem Switches e Roteadores de ambos fabricantes.

A Distância Administrativa possui apenas função local e não é compartilhada pelo protocolo de roteamento.

Como por exemplo, em um Roteador utilizando o OSPF (como IGP) e o BGP para aprender as “rotas externas”, se uma mesma rota fosse aprendida via OSPF e BGP, o comportamento para escolha do melhor caminho seria diferente em Rotadores Cisco (a distancia administrativa para o OSPF é 110 e o eBGP é 20) e HPN ( o OSPF é 10 e o eBGP é 255). Lembrando que para prefixos iguais aprendido por diferentes protocolos o Roteador escolhe a rota com menor distância administrativa.

Uma coisa bacana do Comware é poder alterar o valor da distância administrativa baseado no processo de Roteamento, por exemplo, se tivermos 2 processos OSPF rodando no Router/Switch é possível alterar a distancia administrativa em um dos processos sem afetar o outro ( muito útil quando se utiliza VRFs [ vpn-instance] em um mesmo roteador) .

Para redes que utilizam MP-BGP, tambem é possível alterar a distância administrativa no address-family do cliente.

Veja o exemplo abaixo para a tabela de roteamento Global (eBGP e iBGP com a distância adminstrativa em 255) e a tabela de roteamento da vpn-instance cliente-A (com o eBGP como 7 e o iBGP como 100).

<Router>display ip routing-table Routing Tables: Public Destinations : 18177 Routes : 18177 Destination/Mask Proto Pre Cost NextHop Interface 0.0.0.0/0 BGP 255 0 10.180.226.197 GE3/1/6.100 192.168.9.0/24 BGP 255 0 10.180.226.197 GE3/1/6.100 192.168.10.0/24 BGP 255 0 10.180.226.197 GE3/1/6.100 192.168.11.0/24 BGP 255 0 10.180.226.197 GE3/1/6.100 <saída omitida> <Router>display ip routing-table vpn-instance cliente-A Routing Tables: cliente-A Destinations : 1789 Routes : 1789 Destination/Mask Proto Pre Cost NextHop Interface 1.1.1.1/32 BGP 7 0 192.168.176.217 GE9/1/7 2.2.2.0/29 BGP 7 0 192.168.176.217 GE9/1/7 192.168.80.0/30 BGP 100 0 192.168.229.193 NULL0 10.1.1.1/32 BGP 7 0 192.168.176.217 GE9/1/7 <saída omitida>

Para configurar a distancia administrativa dentro processo BGP ou dentro do processo “ipv4-family vpn-instance [nome da vrf]” no BGP use a sintaxe:

[Router-bgp]preference ? INTEGER<1-255> External preference !Distancia administrativa para rotas aprendidas via eBGP [Router-bgp]preference 7 ? INTEGER<1-255> Internal preference !Distancia administrativa para rotas aprendidas via iBGP [Router-bgp]preference 7 100 ? INTEGER<1-255> Local preference !Distancia administrativa para rotas aprendidas via iBGP (locais) [Router-bgp]preference 7 100 9

Para o OSPF utilize o commando preference para alterar a distância administrativa de rotas OSPF e OSPF ASE:

[Router-ospf-1]preference ? INTEGER<1-255> Preference value ase AS external link states [Router-ospf-1]preference ase ? INTEGER<1-255> Preference value

Até logo!

Vídeo: Guia Rápido para Configuração de Switches pt.2

Neste vídeo, aprofundamos os conhecimentos em configuração de switches 3Com/HP, apresentando os comandos para configurar e gerenciar protocolos como DHCP relay, IGMP, IGMP Snooping, NTP, RADIUS, sflow, SSH, Syslog e Telnet.

Comware : Como incluir novas regras em uma ACL?

A configuração abaixo exibe a criação da ACL 2000 (baseada somente na Origem) e o vinculo dessa ACL na user-interface vty 0 4 que é responsável pelas conexões TELNET e SSH.

acl number 2000 rule 0 permit source 172.31.1.0 0.0.0.255 rule 5 deny # user-interface vty 0 4 acl 2000 inbound

Para visualizar as regras:

[4800G-acl-basic-2000]display acl 2000 Basic ACL 2000, named -none-, 2 rules, ACL's step is 5 rule 0 permit source 172.31.1.0 0.0.0.255 rule 5 deny

Por default se as regras não forem numeradas, elas serão marcadas de 5 em 5.

A tradução da regra para a ACL 2000 permite a rede 172.31.1.0/24 na regra zero (rule 0 )e a negação de qualquer rede na regra 5; se a primeira condição não for satisfeita.

Se precisassemos incluir mais 4 redes poderíamos efetuar da seguinte maneira:

[4800G]acl number 2000 [4800G-acl-basic-2000]rule 1 permit source 192.168.1.0 0.0.0.255 [4800G-acl-basic-2000]rule 2 permit source 192.168.2.0 0.0.0.255 [4800G-acl-basic-2000]rule 3 permit source 192.168.3.0 0.0.0.255 [4800G-acl-basic-2000]rule 4 permit source 192.168.4.0 0.0.0.255

Para visualizar as regras:

[4800G-acl-basic-2000]display this # acl number 2000 rule 0 permit source 172.31.1.0 0.0.0.255 rule 1 permit source 192.168.1.0 0.0.0.255 rule 2 permit source 192.168.2.0 0.0.0.255 rule 3 permit source 192.168.3.0 0.0.0.255 rule 4 permit source 192.168.4.0 0.0.0.255 rule 5 deny #

Mas se precisassemos incluir mais regras entre a rule 4 e a rule 5 ?

O Comando step dentro da ACL permite aumentarmos o espaçamento entre as regras, como no exemplo abaixo:

[4800G-acl-basic-2000]step 7 [4800G-acl-basic-2000]display this # acl number 2000 step 7 rule 0 permit source 172.31.1.0 0.0.0.255 rule 7 permit source 192.168.1.0 0.0.0.255 rule 14 permit source 192.168.2.0 0.0.0.255 rule 21 permit source 192.168.3.0 0.0.0.255 rule 28 permit source 192.168.4.0 0.0.0.255 rule 35 deny #

Dessa forma poderíamos incluir diversas regras entre a rule 28 e 35.

Para reordenar, só precisaremos digitar step 1:

[4800G-acl-basic-2000]step 1 [4800G-acl-basic-2000]display this # acl number 2000 step 1 rule 0 permit source 172.31.1.0 0.0.0.255 rule 1 permit source 192.168.1.0 0.0.0.255 rule 2 permit source 192.168.2.0 0.0.0.255 rule 3 permit source 192.168.3.0 0.0.0.255 rule 4 permit source 192.168.4.0 0.0.0.255 rule 5 deny #

Obs: a dica é válida para ACL’s Básicas, Avançadas e Regras de Camada 2.

Comware – ACL Básica

As ACL (Access Control List) são utilizadas para classificar tráfego para os mais diversos fins, como por exemplo, políticas de filtro de pacotes, QoS e PBR.

Uma ACL pode classificar um tráfego baseando-se no fluxo de dados que entram ou saem de uma interface (porta física, interface VLAN, VLAN, etc).

Na maioria dos casos uma ACL é utilizada para determinar se um pacote será permitido ou descartado em uma interface com as ações PERMIT ou DENY.

Smart Rate (Multi-Gigabit Ethernet)

As novas tecnologias de rede sem fio já exigem banda superior a velocidade das portas Gigabit Ethernet para os uplinks. O movimento dos serviços críticos também para o acesso wireless, como ferramentas e aplicações em nuvem, serviços multimídia e colaboração, demandam por velocidade intermediária entre as interfaces Ethernet de 1Gbs e 10Gb para o tráfego de rede quando se utiliza os padrões 802.11ac e 802.11ax (Wi-fi 5 e Wi-fi 6, respectivamente), somando a isso, inclui-se a necessidade de PoE para o tráfego acima de 1Gbs. Estes desafios possibilitaram o desenvolvimento do padrão 802.3bz (Multi-Gigabit Ethernet) e a sua rápida adoção pelo mercado.

A tecnologia Smart Rate Multi-Gigabit Ethernet possibilita que a infraestrutura de rede atenda às necessidades das novas tecnologias de alta velocidade para interfaces de rede com velocidade de 1GbE, 2.5GbE, 5GbE e 10GbE (incluindo PoE, PoE+ e 802.3bt), utilizando o cabeamento de par trançado já existente.

Por exemplo, o padrão 802.3bz permite que o cabeamento CAT5e alcance a velocidade de 2,5Gb/s e o CAT6 alcance os 5Gbs, sem a substituição do cabeamento em uso. O padrão também fornece energia para Access Points de alta velocidade, demandada pelos novos APs 802.11ac wave 2 e 802.11ax, economizando as despesas para substituição e a complexidade da nova infraestrutura de cabeamento.

O que é o Smart Rate?

A tecnologia Multi-Gigabit Ethernet da HPE/Aruba é nomeada como Smart Rate. Ela é uma interface de rede de par trançado, interoperável com o ecossistema NBASE-T de produtos 2,5/5Gbps, bem como com dispositivos padrão de mercado de 1GbE/10GbE. Ela permite que a maioria das instalações de cabos existentes encontradas em ambientes LAN do campus forneçam conectividade, distribuam energia PoE para dispositivos conectados e protejam a rede cabeada para investimentos de novos APs para rede sem fio.

Para os switches com suporte ao IEEE 802.3bt, as portas do switch com Smart Rate fornecem até 60W de Power over Ethernet, independentemente da velocidade da porta. O mecanismo usado na interface Multi-Gigabit Ethernet para fornecer e receber energia sobre cabeamento estruturado de par trançado é totalmente compatível com as especificações IEEE 802.3bt e IEEE 802.3at PoE.

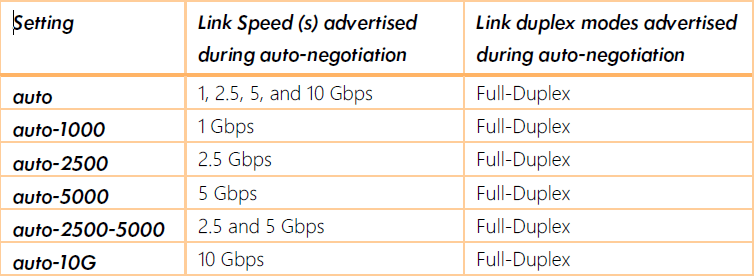

As portas Smart Rate são auto-negociáveis, o que permite que o link Ethernet se estabeleça na velocidade mais alta em uma determinada configuração de cabo. No exemplo abaixo, alguns parâmetros de configuração da velocidade da porta no ArubaOS.

Validando uma interface Smart Rate de um 335 AP:

AP-01# show interface eth0 is up, line protocol is up

Hardware is 5 Gigabit Ethernet, address is a8:bd:27:12:34:56

Speed 5000Mb/s, duplex full

Received packets 2541229

Received bytes 270781542

Receive dropped 0

Receive errors 0

Receive missed errors 0

Receive overrun errors 0

Receive frame errors 0

Receive CRC errors 0

Receive length errors 0

Transmitted packets 176421

Transmitted bytes 19895301

Transmitted dropped 0

Transmission errors 0

Lost carrier 0

Validando a interface smart rate de um Switch 5412r:

HP-Switch-5412Rzl2# show interfaces J24 smartrate

Status and Counters - Smart Rate information for Port J24

Model : 0x03a1

Chip : 0xb4b3

Firmware : 2.b.9

Provisioning : 0x0003

Current SNR Margin (dB) | Chan1 Chan2 Chan3 Chan4

9.4 10.7 6.9 8.2

Minimum SNR Margin (dB) | Chan1 Chan2 Chan3 Chan4

8.5 10.2 6.5 7.4

Ethernet FCS errors : 0

Uncorrected LDPC errors : 0

Corrected LDPC erros

LDPC iteration 1 : 2810815821

LDPC iteration 2 : 1589277

LDPC iteration 3 : 0

LDPC iteration 4 : 0

LDPC iteration 5 : 0

LDPC iteration 6 : 0

LDPC iteration 7 : 0

LDPC iteration 8 : 0

0 | Number of RFI Cancellation Events.

0 | Number of Link Recovery Events.

0 | Accumulated time (ms) spent in Fast Retrain.

Established link speed : 5G NBASE-T

Number of attempts to establish link : 1

Uptime since link was established : 2021 seconds

Local Port advertised capabilities

1000BASE-T | 2.5G NBASE-T | 5G NBASE-T | 2.5GBASE-T | 5GBASE-T | 10GBASE-T

Yes | Yes | Yes | Yes | Yes | Yes

Link Partner advertised capabilities

1000BASE-T | 2.5G NBASE-T | 5G NBASE-T | 2.5GBASE-T | 5GBASE-T | 10GBASE-T

Yes | Yes | Yes | No | No | No

Até o próximo post!

Referências

https://en.wikipedia.org/wiki/2.5GBASE-T_and_5GBASE-T

https://www.versatek.com/blog/ieee-802-3bz-breaking-1-gbps-barrier-without-recabling/

https://blogs.arubanetworks.com/solutions/go-faster-with-new-aruba-2930m-smart-rate-switches/

https://community.arubanetworks.com/t5/Wireless-Access/AP-335-smart-rates-port-info/td-p/286547

Whitepaper: Turbo Charging Cabling Infrastructures – HPE SMART RATE MULTI-GIGABIT ETHERNET TECHNOLOGY

Comware7: IP Source Guard

A funcionalidade IP Source Guard (IPSG) configurada em Switches impede ataques spoofing na LAN utilizando uma tabela com registros de endereços da rede para comparar os pacotes legítimos. A feature descarta pacotes que não correspondem à tabela de endereços legítimos.

As consultas efetuadas com os endereços legítimos podem conter:

• IP-interface.

• MAC-interface.

• IP-MAC-interface.

• IP-VLAN-interface.

• MAC-VLAN-interface.

• IP-MAC-VLAN-interface.

Os registros consultados pelo IP Source Guard podem ser estáticos ou dinâmicos. Por exemplo, se um host falsifica o endereço IP ou MAC de um host para ataques MITM ou DoS, a feature identificará o frame falsificado e o descartará.

As entradas (bindings) de IPSG estáticas são adequados para cenários onde existem poucos hosts em uma LAN e seus endereços IP são configurados manualmente. Por exemplo, você pode configurar em uma interface que se conecta a um servidor. Esse registro permite que a interface receba pacotes apenas do servidor.

Os registros IPSG estático em uma interface implementam as seguintes funções:

• Filtrar pacotes IPv4 ou IPv6 de entrada na interface.

• Cooperar com a detecção de ataques ARP no IPv4 para verificação de validade do usuário.

Ligações IPSG estáticas são específicas da interface. Uma ligação IPSG estática vincula o endereço IP, MAC, VLAN ou qualquer combinação dos itens na visualização da interface.

Configuração estática

[DeviceB] interface gigabitethernet 1/0/1 [DeviceB-GigabitEthernet1/0/1] ip verify source ip-address mac-address [DeviceB-GigabitEthernet1/0/1] ip source binding mac-address 0001-0203-0407 [DeviceB-GigabitEthernet1/0/1] quit # [DeviceB] interface gigabitethernet 1/0/2 [DeviceB-GigabitEthernet1/0/2] ip verify source ip-address mac-address [DeviceB-GigabitEthernet1/0/2] ip source binding ip-address 192.168.0.1 mac-address 0001-0203-0406 [DeviceB-GigabitEthernet1/0/2] quit #

Output

[DeviceB] display ip source binding static Total entries found: 2 IP Address MAC Address Interface VLAN Type 192.168.0.1 0001-0203-0406 GE1/0/2 N/A Static N/A 0001-0203-0407 GE1/0/1 N/A Static

IPSG com DHCP Snooping

A feature DHCP Snooping permite a proteção da rede contra Servidores DHCP não autorizados. O comando dhcp-snooping configurado globalmente, faz o Switch filtrar as mensagens DHCP Offer e DHCP Ack, encaminhadas pelo falso Servidor DHCP. A configuração atribui para todas as portas do Switch como untrusted (não confiável) – sendo necessário a configuração manual do servidor DHCP como trust (confiável).

Uma vez em funcionamento o DHCP Snooping popula uma tabela que contém o endereço IP liberado pelo servidor DHCP com o endereço MAC do host e essa tabela pode ser utilizada pelo IPSG para proteção de ataques spoofing.

As consultas IPSG que forem baseadas no serviço DHCP são adequadas para cenários em que os hosts da rede local obtêm o endereço IP através do DHCP. O IPSG com DHCP Snooping fará apenas a leitura dos endereços fornecidos via DHCP da tabela dhcp-snooping.

Configurando o IPSG com DHCP Snooping

[Device] dhcp snooping enable # [Device] interface gigabitethernet 1/0/2 [Device-GigabitEthernet1/0/2] dhcp snooping trust [Device-GigabitEthernet1/0/2] quit # [Device] interface gigabitethernet 1/0/1 [Device-GigabitEthernet1/0/1] ip verify source ip-address mac-address # Enable recording of client information in DHCP snooping entries on GigabitEthernet 1/0/1. [Device-GigabitEthernet1/0/1] dhcp snooping binding record [Device-GigabitEthernet1/0/1] quit

Output

[Device] display ip source binding dhcp-snooping Total entries found: 1 IP Address MAC Address Interface VLAN Type 192.168.0.1 0001-0203-0406 GE1/0/1 1 DHCP snooping

Referência

HPE FlexNetwork MSR Router Series – Comware 7 Security Configuration Guide