Os pontos de acesso da Aruba possuem alto desempenho e são referências no mercado através de funcionalidades que utilizam otimização de RF com inteligência artificial, hardware e OS focados no fornecimento da melhor experiência ao usuário.

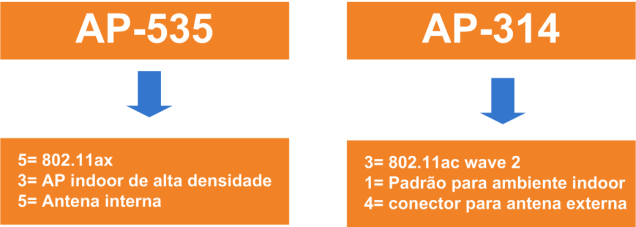

Os APs também agregam serviços que suportam dispositivos IoT com protocolos Wi-Fi, Zigbee, Bluetooth etc. Uma dica interessante é que os pontos de acesso possuem uma estrutura de nomes que podem ajudar a identificar a sua capacidade e função.

Os primeiros dígitos indicam o suporte ao padrão WLAN:

• 1: 802.11n

• 2: 802.11ac wave 1

• 3: 802.11ac wave 2

• 5: 802.11ax

• 6: Wi-Fi 6E

• 7: Wi-Fi 7

Os dígitos seguintes indicam o tipo de ponto de acesso:

• 0: AP de entrada para ambiente indoor

• 1: Padrão para ambiente indoor

• 2,3 e 5: Indoor de alta densidade

• 6: AP de entrada para ambiente outdoor

• 7: Outdoor

Os últimos dígitos com valor ímpar representam os APs com antenas internas, já os APs com dígito final par, indicam os conectores para antenas externas. Caso o access point tenha uma letra no final como o H, significa que é designado para ambientes hospitalares, R para Teleworkers.

Caso tenha dúvidas referente a funcionalidades e especificações dos APs, procure o datasheet de cada modelo, nele é possível encontrar dos detalhes mais importantes do equipamento.

Por exemplo datasheet da serie Aruba AP 530: https://www.arubanetworks.com/assets/ds/DS_AP530Series.pdf

Já para os acessórios e antenas utilize o ordering guide de cada serie para identificar os itens necessários para implementação do ponto de acesso.

Por exemplo o ordering guide da serie Aruba AP 370: https://www.arubanetworks.com/assets/og/OG_AP-370Series.pdf

Referências

Aruba Certified Design Associate_ Official Certification Study Guide ( HPE6-A66)