Nesse vídeos mostramos uma configuração simples de um Switch ArubaOS para camada de acesso como VLANs, Link-Aggregation, NTP, Syslog, entre outros.

Vídeo: Comware – LLDP ( Link Layer Discovery Protocol )

O protocolo LLDP(802.1AB) permite que dispositivos de rede como Servidores, Switches e Roteadores, descubram uns aos outros. Ele opera na camada de enlace do modelo OSI (camada 2) permitindo que informações básicas como hostname, versão do Sistema Operacional , endereço da interface, entre outros, sejam aprendidas dinâmicamente por equipamentos diretamente conectados.

O mais bacana do Link Layer Discovery Protocol (LLDP) é a integração entre equipamentos de diversos fabricantes.

Em resumo, o LLDP oferece:

- Descoberta automática de dispositivos na rede: Imagine um mapa detalhado da sua rede, com a localização e características de cada dispositivo. O LLDP torna isso possível!

- Comunicação transparente entre diferentes marcas: Chega de barreiras de comunicação! O LLDP facilita a interoperabilidade, permitindo que dispositivos de diferentes fabricantes se conectem e colaborem sem problemas.

- Simplificação do gerenciamento de rede: Com o LLDP, você tem acesso a informações valiosas sobre seus dispositivos, facilitando o monitoramento, a solução de problemas e a otimização da performance da rede.

Vídeo: Switches ArubaOS – Port mirroring / Espelhamento de porta / SPAN

Nesse vídeo explicamos as demandas para a captura de pacotes, função dos softwares e configuração do port-mirroring em Switches ArubaOS e mais…

Vídeo: Switches ArubaOS – VRRP

VRRP (Virtual Router Redundancy Protocol) permite a utilização de um endereço IP virtual em diferentes Switches/Roteadores. O funcionamento do VRRP é bem simples, dois ou mais dispositivos são configurados com o protocolo para troca de mensagens e então, o processo elege um equipamento MASTER e um ou mais como BACKUP.

Em caso de falha do Roteador VRRP Master o Roteador VRRP Backup assumirá rapidamente a função e o processo ocorrerá transparente para os usuários da rede.

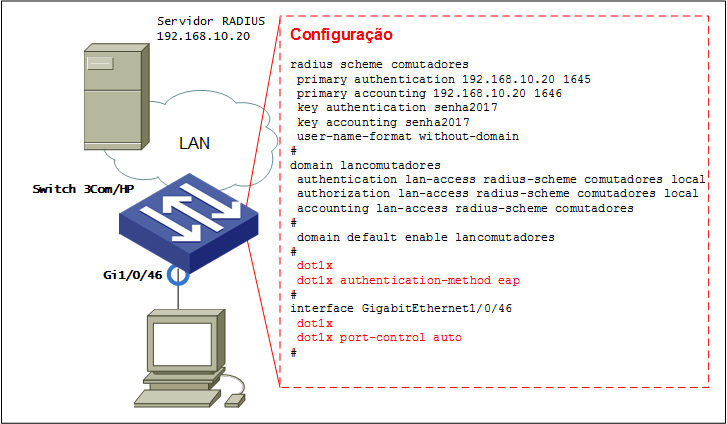

Comware – Configurando o 802.1x

O IEEE 802.1X (também chamado de dot1x) é um padrão IEEE RFC 3748 para controle de acesso à rede. Ele prove um mecanismo de autenticação para hosts que desejam conectar-se a um Switch ou Access Point, por exemplo. A funcionalidade é também bastante poderosa para vínculo de VLANs, VLANs Guest e ACL’s dinâmicas. Essas informações são enviadas durante o processo de autenticação utilizando o RADIUS como servidor. As funcionalidades do 802.1x permitem por exemplo, que caso um computador não autentique na rede, a máquina seja redirecionada para uma rede de visitantes etc.

O padrão 802.1x descreve como as mensagens EAP são encaminhadas entre um suplicante (dispositivo final, como uma máquina de um usuário) e o autenticador (Switch ou Access Point), e entre o autenticador e o servidor de autenticação. O autenticador encaminha as informações EAP para o servidor de autenticação pelo protocolo RADIUS.

Uma das vantagens da arquitetura EAP é a sua flexibilidade. O protocolo EAP é utilizado para selecionar o mecanismo de autenticação. O protocolo 802.1x é chamado de encapsulamento EAP over LAN (EAPOL). Atualmente ele é definido para redes Ethernet, incluindo o padrão 802.11 para LANs sem fios.

Os dispositivos que compõem a topologia para o funcionamento do padrão 802.1x são:

Suplicante (Supplicant): um suplicante pode ser um host com suporte a 802.1x com software cliente para autenticação, um telefone IP com software com suporte a 802.1x etc.

Autenticador (Authenticator): Dispositivo (geralmente o Switch, AP, etc) no meio do caminho que efetua a interface entre o Autenticador e o Suplicante. O autenticador funciona como um proxy para fazer o relay da informação entre o suplicante e o servidor de autenticação. O Switch recebe a informação de identidade do suplicante via frame EAPoL (EAP over LAN) que é então verificado e encapsulado pelo protocolo RADIUS e encaminhado para o servidor de autenticação. Os frames EAP não são modificados ou examinados durante o encapsulamento. Já quando o Switch recebe a mensagem do RADIUS do Servidor de autenticação, o cabeçalho RADIUS é removido, e o frame EAP é encapsulado no formato 802.1x e encaminhado de volta ao cliente.

Servidor de Autenticação (Authentication Server): O Servidor RADIUS é responsável pelas mensagens de permissão ou negação após validação do usuário. Durante o processo de autenticação o Authentication Server continua transparente para o cliente pois o suplicante comunica-se apenas com o authenticator. O protocolo RADIUS com as extensões EAP são somente suportados pelo servidor de autenticação.

- O suplicante envia uma mensagem start para o autenticador.

- O autenticador envia uma mensagem solicitando um login ao suplicante.

- O suplicante responde com o login com as credenciais do usuário ou do equipamento.

- O autenticador verifica o quadro EAPoL e encapsula-o no formato RADIUS, encaminhando posteriormente o quadro para o servidor RADIUS.

- O servidor verifica as credenciais do cliente e envia uma resposta ao autenticador com a aplicação das políticas.

- Baseado ne mensagem da resposta, o autenticador permite ou nega o acesso à rede para a porta do cliente.

Exemplo de Configuração em Switches HP baseados no Comware

Neste, post forneceremos apenas a configuração de um Switch HP com o Comware 5. As configurações do suplicante e do Servidor de autenticação devem ser verificadas na documentação dos seus respectivos SO.

Passo 1: Configure o servidor RADIUS

radius scheme <nome do radius scheme>

primary authentication <ip do servidor> key <chave>

! Configure o IP do servidor RADIUS e a chave

user-name-format without-domain

! o formato do nome de usuário sem o envio do @dominio

nas-ip <endereço IP do Switch>

! O NAS-IP permite forçar o IP para as mensagens trocadas entre o Switch e RADIUS

quit

Passo 2: Configure o Domínio

domain <nome do domain>

authentication lan-access radius-scheme <nome do radius scheme>

authorization lan-access radius-scheme <nome do radius scheme>

! Configurando a autenticação e a autorização do acesso a LAN

quit

Passo 3: Configure o 802.1x globalmente no Switch

dot1x

dot1x authentication-method eap

Passo 4: Configure o dot1x nas portas do switch

interface GigabitEthernet 1/0/x

dot1x

! A porta utiliza o modo auto do 802.1x e solicita autenticação

Referências

CCNP Security SISAS 300-208 Official Cert Guide, Cisco Press 2015, Aaron Woland and Kevin Redmon

http://blog.ccna.com.br/2009/02/25/pr-o-que-e-8021x/

https://tools.ietf.org/html/rfc3748

http://certifiedgeek.weebly.com/blog/hp-comware-and-wired-8021x

Até logo!

Vídeo: Switches ArubaOS-CX – Configurando Spanning-Tree no EVE-NG

Nesse video, montamos um laboratório no EVE-NG com Switches ArubaOS-CX demonstrando a configuração do Spanning-Tree e das portas admin-edge.

Switches ArubaOS-CX: Criando seu ambiente de LAB no GNS3, EVE-NG e Virtual Box

Galera, a Aruba criou alguns guias para provisionamento de laboratórios para estudo e

testes do Switch ArubaOX-CX para uso no GNS3, Virtual Box e EVE-NG

Para implementação no GNS3-VM

Para implementação no GNS3 com Virtual Box

Para implementação no EVE-NG

Caso queira utilizar os documentos de laboratórios guiados produzidos pela Aruba

(com quase todas as funcionalidades), acesse:

Para baixar os ícones e utilizar no seu ambiente de lab, baixe em:

Switches ArubaOS – Voice VLANs

A utilização de VLANs (Virtual Local Area Network) na rede local permite que uma rede física seja dividida em várias redes lógicas dentro de um Switch.

A utilização de uma VLAN especifica para voz permite a aplicação de diferentes politicas devido as necessidades do tráfego de voz, como por exemplo a implementação de QoS para esse serviço.

Nesse video comentamos o uso de voice vlan e do device profile em Switches ArubaOS.

Aruba CX Simulator – Download e Lab Guides

Nesse video mostramos os materiais de apoio que a Aruba disponibiliza para download e uso do Aruba CX Simulator.

Switches ArubaOS-CX: Configurando VLANs

A utilização de VLANs (Virtual Local Area Network) permite que a rede seja dividida em várias redes lógicas dentro de um switch.Uma vez que há a necessidade de separar o tráfego de cada departamento da sua empresa por VLANs, você deverá atribuir cada porta do switch para a VLAN correspondente. Geralmente a configuração de VLANs em switches divide as portas em 2 grupos: portas de acesso e portas de uplink.

Para a comunicação entre os switches da rede (portas de uplink), configure as interfaces como trunk com as suas respectivas VLANs permitidas.

Para comunicação dos hosts conectados ao switch, configure as interfaces como access em sua respectiva VLAN.

Exemplo de configuração de VLANs nas portas de uplink:

Interface 1/1/x vlan trunk allowed [VLAN-LIST | all]

Exemplo de configuração de VLANs nas portas de acesso:

Interface 1/1/x vlan access [VLAN-ID]

No exemplo abaixo, demonstramos a configuração do switch utilizando 2 VLANs na rede para segmentação das máquinas:

#ArubaCX1

vlan 1,3-4

!

interface 1/1/2

vlan trunk native 1

vlan trunk allowed 3-4

interface 1/1/3

vlan access 3

interface 1/1/4

vlan access 4

!

#ArubaCX2

vlan 1,3-4

!

interface 1/1/2

vlan trunk native 1

vlan trunk allowed 3-4

interface 1/1/3

vlan access 3

interface 1/1/4

vlan access 4

!

Dicas

Caso a porta apresente mensagem de erro durante a configuração da VLAN, como ‘Operation not allowed on an interface with routing enabled’, altere o modo de funcionamento da porta de L3 para L2 com o comando no routing.

ArubaCX1(config-if)# interface 1/1/11 ArubaCX2(config-if)# vlan access 4 Operation not allowed on an interface with routing enabled. ArubaCX1(config-if)# no routing ArubaCX2(config-if)# vlan access 4

Para validar a configuração das interfaces e VLAN, utilize os comandos show vlan e show interface brief, entre outros.

A configuração de vlan native é habilitada por default em todas as interfaces configuradas como trunk e ela indica para qual VLAN um quadro não-marcado com o ID da VLAN (untagged) será direcionado. Por padrão de mercado todos os pacotes não tagueados são direcionados para a VLAN 1 em uma porta trunk (uplink).