Os novos Roteadores MSR da HP possuem suporte para a configuração em IRF. O IRF é uma tecnologia que permite transformarmos diversos Switches ou Roteadores físicos em um único equipamento lógico. Todos os equipamentos serão visualizados como uma única “caixa”, aumentando a disponibilidade da rede.

A recomendação é efetuar o IRF com equipamentos da mesma família e modelo, mas há dispositivos que suportam equipamento da mesma família, mas com diferentes modelos. É bom pesquisar caso a caso.

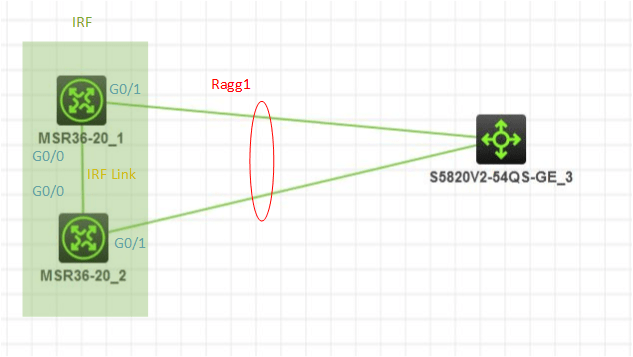

O cenário abaixo foi construído utilizando o simulador HCL utilizando 2 Roteadores em IRF conectando um Router-Aggregation com um Switch 5820.

Configurando o IRF

Segue abaixo o passo-a-passo da configuração:

1º altere o irf-member ID do segundo Roteador (por padrão o member ID é 1) e o priority de cada equipamento para eleição do Master (vence o maior valor).

R1 <ROUTER>system [ROUTER]irf priority 31 R2 <ROUTER>system [ROUTER]irf member 2 [ROUTER]irf priority 30

Configurando as IRF-port

R1 [ROUTER]irf-port 1 [ROUTER-irf-port1]port group interface GigabitEthernet 0/0 [ROUTER-irf-port1]quit R2 [ROUTER]irf-port 2 [ROUTER-irf-port2]port group interface GigabitEthernet 0/0 [ROUTER-irf-port2]quit

Habilitando o IRF

R1 [ROUTER]chassis convert mode irf The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y Now rebooting, please wait... R2 [ROUTER]chassis convert mode irf ....

Comandos display

[ROUTER]display irf MemberID Role Priority CPU-Mac Description *+1 Master 31 90eb-4082-0100 --- 2 Standby 30 94cc-d87d-0200 --- -------------------------------------------------- * indicates the device is the master. + indicates the device through which the user logs in. The Bridge MAC of the IRF is: 90eb-4082-0100 Auto upgrade : yes Mac persistent : 6 min Domain ID : 0 Auto merge : yes [ROUTER]display irf configuration MemberID NewID IRF-Port1 IRF-Port2 1 1 GigabitEthernet1/0/0 disable 2 2 disable GigabitEthernet2/0/0

Configurando o Router-Aggregation nos MSRs em IRF

[ROUTER]interface Route-Aggregation 1 [ROUTER-Route-Aggregation1]link-aggregation mode dynamic [ROUTER-Route-Aggregation1]ipv6 address 2001:db8:1234::a 64 [ROUTER-Route-Aggregation1]disp this # interface Route-Aggregation1 link-aggregation mode dynamic ipv6 address 2001:DB8:1234::A/64 # return [ROUTER-Route-Aggregation1]quit [ROUTER]interface GigabitEthernet 1/0/1 [ROUTER-GigabitEthernet1/0/1]port link-aggregation group 1 [ROUTER-GigabitEthernet1/0/1]interface GigabitEthernet 2/0/1 [ROUTER-GigabitEthernet2/0/1]port link-aggregation group 1 [ROUTER-GigabitEthernet2/0/1]end

Configuração do Switch

#

interface Bridge-Aggregation1

link-aggregation mode dynamic

#

#

interface GigabitEthernet1/0/1

port link-mode bridge

combo enable fiber

port link-aggregation group 1

#

interface GigabitEthernet1/0/2

port link-mode bridge

combo enable fiber

port link-aggregation group 1

#

interface Vlan-interface1

ipv6 address 2001:DB8:1234::B/64

#

[Router]disp link-aggregation verbose

Loadsharing Type: Shar -- Loadsharing, NonS -- Non-Loadsharing

Port Status: S -- Selected, U -- Unselected, I – Individual

Flags: A -- LACP_Activity, B -- LACP_Timeout, C -- Aggregation,

D -- Synchronization, E -- Collecting, F -- Distributing,

G -- Defaulted, H -- Expired

Aggregate Interface: Route-Aggregation1

Aggregation Mode: Dynamic

Loadsharing Type: Shar

System ID: 0x8000, 90eb-4082-0100

Local:

Port Status Priority Oper-Key Flag

--------------------------------------------------------------------------------

GE1/0/1 S 32768 1 {ACDEF}

GE2/0/1 S 32768 1 {ACDEF}

Remote:

Actor Partner Priority Oper-Key SystemID Flag

--------------------------------------------------------------------------------

GE1/0/1 3 32768 1 0x8000, 94de-65c3-0300 {ACDEF}

GE2/0/1 2 32768 1 0x8000, 94de-65c3-0300 {ACDEF}

[Router]ping ipv6 2001:db8:1234::b

Ping6(56 data bytes) 2001:DB8:1234::A --> 2001:DB8:1234::B, press CTRL_C to break

56 bytes from 2001:DB8:1234::B, icmp_seq=0 hlim=64 time=2.000 ms

56 bytes from 2001:DB8:1234::B, icmp_seq=1 hlim=64 time=1.000 ms

56 bytes from 2001:DB8:1234::B, icmp_seq=2 hlim=64 time=0.000 ms

56 bytes from 2001:DB8:1234::B, icmp_seq=3 hlim=64 time=1.000 ms

56 bytes from 2001:DB8:1234::B, icmp_seq=4 hlim=64 time=1.000 ms

--- Ping6 statistics for 2001:db8:1234::b ---

5 packets transmitted, 5 packets received, 0.0% packet loss

round-trip min/avg/max/std-dev = 0.000/1.000/2.000/0.632 ms

[Router]%Jan 26 13:40:07:783 2016 Router PING/6/PING_STATISTICS: Ping6 statistics for

2001:db8:1234::b: 5 packets transmitted, 5 packets received, 0.0% packet loss, round-trip

min/avg/max/std-dev = 0.000/1.000/2.000/0.632 ms.

Até logo