Nesse video falamos um pouco sobre a funcionalidade wIDS e wIPS nos Access Point Aruba. Mostramos a configuração das funcionalidades de detecção e mitigação de ataques a infraestrutura WLAN com Access Point Aruba no modo virtual controller.

Guia para comparação de comandos Aruba CX, ArubaOS e Cisco IOS

Galera, a Aruba disponibilizou um guia de comparação de comandos CLI dos switches Aruba CX/ArubaOS/Cisco.

Comware 7 – BGP Community

O atributo do BGP community é utilizado como para marcação para um determinado grupo de rotas. Provedores de Serviço utilizam essas marcações para aplicar políticas de roteamento específicas em suas redes, como por exemplo, alterando o Local Preference, MED, etc. O atributo simplifica a configuração das políticas de roteamento, gerenciamento e manutenção.

Os ISP’s podem também estabelecem um mapeamento de community com o cliente ou com outro provedor para que sejam aplicadas regras de roteamento.

O recebimento e envio de communities BGP em Roteadores HP necessitam da configuração explicita do comando advertise-community. No exemplo abaixo, segue a configuração de um peer BGP em um roteador com o Comware 7:

bgp 65500 group AS65500 internal peer AS65500 connect-interface LoopBack1 peer 192.168.2.2 group AS65500 # address-family ipv4 unicast peer AS65500 enable peer AS65500 advertise-community #

O atributo community é opcional e transitivo (optional transitive) de tamanho variável. O atributo consiste em um conjunto de 4 octetos ou um número de 32 bits que específica uma community. A representação de uma community BGP é geralmente feita no formato AA:NN onde o AA é o Autonomous System (AS) e o NN é o número da community.

Algumas communities tem significados pré-definidos como:

- NO_EXPORT (0xFFFFFF01)

- NO_ADVERTISE (0xFFFFFF02)

- NO_EXPORT_SUBCONFED (0xFFFFFF03)

-A community NO_EXPORT diz ao roteador que ele deve propagar os prefixos somente dentro de peers iBGP e que não deve propagar esses prefixos para roteadores pares eBGP.

-A community NO_EXPORT_SUBCONFED possui as mesmas funcionalidades do NO_EXPORT dentro de cenários com confederation.

-A community NO_ADVERTISE diz ao roteador que ele não deve anunciar o prefixo para nenhum peer BGP.

Abaixo, deixamos um exemplo de configuração utilizando a community NO_EXPORT e o output:

R1 # ip prefix-list COMM_iBGP index 10 permit 192.168.11.0 24 # route-policy SET_COMM permit node 5 if-match ip address prefix-list COMM_iBGP apply community no-export # route-policy SET_COMM permit node 65535 # # bgp 65500 group AS65500 internal peer AS65500 connect-interface LoopBack1 peer 192.168.2.2 group AS65500 # address-family ipv4 unicast network 192.168.11.0 255.255.255.0 network 192.168.111.0 255.255.255.0 peer AS65500 enable peer AS65500 route-policy SET_COMM export peer AS65500 advertise-community #

Verificando no Roteador R2 a marcação enviada por R1 para o prefixo 192.168.11.0/24 :

[R2]display bgp routing-table ipv4 192.168.11.0 BGP local router ID: 192.168.22.2 Local AS number: 65500 Paths: 1 available, 1 best BGP routing table information of 192.168.11.0/24: From : 192.168.1.1 (192.168.11.1) Rely nexthop : 192.168.12.1 Original nexthop: 192.168.1.1 OutLabel : NULL Community : No-Export AS-path : (null) Origin : igp Attribute value : MED 0, localpref 100, pref-val 0 State : valid, internal, best IP precedence : N/A QoS local ID : N/A Traffic index : N/A

Configurando os valores manualmente…

Um prefixo pode também participar de mais de uma community e com isso um roteador pode tomar uma ação em relação ao prefixo baseado em uma (algumas) ou todas as communities associadas ao prefixo. O roteador tem a opção de manter, adicionar ou modificar o atributo antes de passar para os outros roteadores.

# ip prefix-list COMM_eBGP index 10 permit 192.168.111.0 24 ip prefix-list COMM_iBGP index 10 permit 192.168.11.0 24 # route-policy SET_COMM permit node 5 if-match ip address prefix-list COMM_iBGP apply community no-export # route-policy SET_COMM permit node 10 if-match ip address prefix-list COMM_eBGP apply community 65500:90 # route-policy SET_COMM permit node 65535 # bgp 65500 group AS65500 internal peer AS65500 connect-interface LoopBack1 peer 192.168.2.2 group AS65500 # address-family ipv4 unicast network 192.168.11.0 255.255.255.0 network 192.168.111.0 255.255.255.0 peer AS65500 enable peer AS65500 route-policy SET_COMM export peer AS65500 advertise-community #

Verificando a marcação enviada por R1 do prefixo 192.168.111.0/24:

[R4] display bgp routing-table ipv4 192.168.111.0 BGP local router ID: 192.168.44.4 Local AS number: 65507 Paths: 1 available, 1 best BGP routing table information of 192.168.111.0/24: From : 192.168.24.2 (192.168.22.2) Rely nexthop : 192.168.24.2 Original nexthop: 192.168.24.2 OutLabel : NULL Community : <65500:90> AS-path : 65500 Origin : igp Attribute value : pref-val 0 State : valid, external, best IP precedence : N/A QoS local ID : N/A Traffic index : N/A

Em resumo, as operadoras utilizam communities BGP para manipulação de grande quantidade de prefixos para fins de políticas de roteamento, blackhole, etc. Grandes corporações também as utilizam para identificação de rotas de empresas filiais, rotas aprendidas em fusões com outras empresas, políticas de roteamento, redes de serviço e mais.

Referências

http://babarata.blogspot.com.br/2010/05/bgp-atributo-community.html

Comandos secretos para os Switches HP 1950

Galera, segue abaixo a dica para liberar a configuração de algumas funcionalidades via CLI para os Switches HP 1950.

O comando “xtd-cli-mode” no modo user-view libera a configuração “avançada” do Switch via CLI.

Após digitar o comando aparecerá a imagem de warning abaixo. A senha é: foes-bent-pile-atom-ship

<HPE>xtd-cli-mode All commands can be displayed and executed in extended CLI mode. Switch to extended CLI mode? [Y/N]:Y Password: Warning: Extended CLI mode is intended for developers to test the system. Before using commands in extended CLI mode, contact the Technical Support and make sure you know the potential impact on the device and the network.

Após isso os comandos abaixo serão liberados:

<HPE>?

User view commands:

archive Archive configuration

backup Backup the startup configuration file to a TFTP server

boot-loader Software image file management

bootrom Update/read/backup/restore bootrom

cd Change current directory

cfd Connectivity Fault Detection (CFD) module

clock Specify the system clock

copy Copy a file

debugging Enable system debugging functions

delete Delete a file

diagnostic-logfile Diagnostic log file configuration

dir Display files and directories on the storage media

display Display current system information

exception Exception information configuration

fdisk Partition a storage médium

fixdisk Check and repair a storage médium

format Format a storage médium

free Release a connection

ftp Open an FTP connection

gunzip Decompress file

gzip Compress file

install Perform package management operation

lock Lock the current line

logfile Log file configuration

md5sum Compute the hash digest of a file using the MD5 algorithm

mkdir Create a new directory

monitor System monitor

more Display the contents of a file

move Move a file

oam OAM module

ping Ping function

process Process management

pwd Display current working directory

python Source using python script

quit Exit from current command view

reboot Reboot operation

rename Rename a file or directory

reset Reset operation

restore Restore next startup-configuration file from TFTP server

rmdir Remove an existing directory

save Save current configuration

scheduler Scheduler configuration

scp Establish an SCP connection

screen-length Multiple-screen output function

security-logfile Security log file configuration

send Send information to other lines

sftp Establish an SFTP connection

sha256sum Compute the hash digest of a file using the SHA256

algorithm

ssh2 Establish a secure shell client connection

startup Specify system startup parameters

super Switch to a user role

system-view Enter the System View

tar Archive management

tclquit Exit from TCL shell

tclsh Enter the TCL shell

telnet Establish a telnet connection

terminal Set the terminal line characteristics

tftp Open a TFTP connection

tracert Tracert function

undelete Recover a deleted file

undo Cancel current setting

web Web configuration

xml Enter XML view

xtd-cli-mode Switch to extended CLI mode to display and execute all commands (special authorization required)

Até logo!

Referência:

https://jailsonnascimento.wordpress.com/2017/04/26/habilitando-todos-os-comando-no-switch-hp-1950/

Wireless Aruba – Instant AP – Otimizando os canais, banda e potência

Nesse video falamos sobre o ARM (Adaptative Radio Management), mostramos a configuração de otimização de canais, banda e potência em um Access Point Aruba no modo Virtual Controller.

Access Point Aruba – Instant AP – Configurando SSIDs em somente alguns APs do cluster

Nesse vídeo falamos sobre SSID zones nos Access Point Aruba no modo virtual controller.

Vídeo: Comware – Configurando IRF

O empilhamento de switches, também conhecido como stacking permite configurar diversos switches como se fossem um único switch lógico, simplificando drasticamente a administração da sua rede e aumentando significativamente a disponibilidade e o desempenho.

Neste vídeo completo, você aprenderá a configurar o IRF (Intelligent Routing and Forwarding) em switches 3Com, H3C e HP baseados no Comware:

- Introdução ao empilhamento de switches: Descubra os principais benefícios dessa tecnologia e como ela pode otimizar sua rede.

- Funcionamento do IRF: Compreenda os conceitos básicos do IRF e como ele transforma switches físicos em um único switch lógico.

- Configuração passo a passo: Siga as instruções detalhadas para configurar o IRF em seus switches 3Com ou HP com Comware.

- Gerenciamento simplificado: Aprenda a gerenciar o switch empilhado como um único dispositivo, reduzindo o tempo e o esforço necessários para a administração da rede.

- Maior disponibilidade: Elimine pontos únicos de falha e garanta a alta disponibilidade da sua rede, mesmo em caso de falha de um switch individual.

- Melhor desempenho: Distribua o tráfego de forma inteligente entre os switches empilhados, otimizando o desempenho geral da rede.

Vídeo: 5 ERROS COMETIDOS NA CONFIGURAÇÃO DO SPANNING-TREE

No vídeo descrevemos os 5 (cinco) erros geralmente cometidos na configuração do Spanning-Tree, incluindo dicas de como iniciar o troubleshooting em caso de problemas.

VALE A PENA TIRAR CERTIFICAÇÕES ARUBA?

RADIUS Change of Authorization (CoA)

Em uma implantação tradicional com AAA utilizando RADIUS, após a autenticação, o Servidor RADIUS apenas assina a autorização como resultado de uma requisição de autenticação.

No entanto, existem muitos casos em que é desejável que haja alterações sem a exigência do NAS para iniciar a troca de mensagens. Por exemplo, pode haver a necessidade de um administrador da rede ser capaz de encerrar a ‘sessão’ de uma porta autenticada com 802.1x.

Alternativamente, se o usuário alterar o nível de autorização, isto pode exigir que novos atributos de autorização sejam adicionados ou excluídos para o usuário.

Outro exemplo, é a limitação da banda disponível a um usuário após exceder a banda liberada em uma rede wifi, por exemplo.

Para superar essas limitações, vários fabricantes implementaram comandos RADIUS adicionais a fim de permitir que mensagens ‘não solicitadas’ sejam enviadas para o NAS. Estes comandos estendidos fornecem suporte para desconectar (disconnect) e mudar de autorização (CoA – Change-of-Authorization).

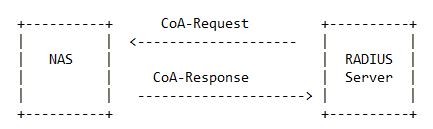

CoA

Com o avanço da tecnologia e o surgimento de novas demandas, o padrão RADIUS CoA (Change of Authorization) permite ao Servidor iniciar a conversação com o equipamento de rede aplicando comandos: shut/ no shut, alterar a VLAN, ACL, banda ou então apenas re-autenticar o usuário. As vezes um endpoint pode ser roubado, infectado, ter o anti-virus desabilitado, ultrapassar do limite dos dados disponíveis para navegação ou então ocorrer outros fatores que possam afetar a postura. Nesse caso a rede deve ser capaz de interagir à essas mudanças e atualizar o nível de acesso e autorização para esse dispositivo.

Exemplo

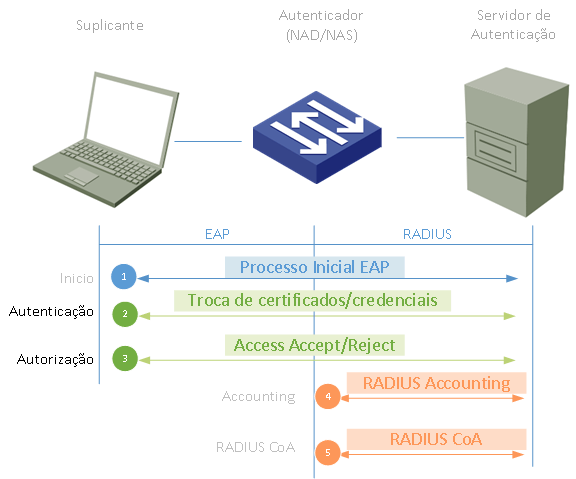

No cenário acima, o cliente (suplicante) inicia a autenticação; após a troca de certificados e credenciais, o servidor autoriza o usuário enviando uma mensagem RADIUS Access-Accept ao NAD. Uma vez o usuário autenticado, o NAD enviará atualizações de accouting RADIUS para o servidor para atualizá-lo com informações da sessão do usuário: como largura de banda, tempo da sessão etc.

Usando as mensagens de Accounting, o servidor de autenticação pode correlacionar o MAC e o endereço IP de um usuário com o tempo da conexão.

Se pensarmos em uma rede sem fio, podemos habilitar a desconexão com uma mensagem RADIUS Coa Disconnect-Request para a Controller quando um cliente atingir o limite de 100Mb de trafego.

Referências

https://tools.ietf.org/html/rfc5176

https://tools.ietf.org/html/rfc3576

ClearPass Essentials Student Guide – HP Education Services