Nesse vídeo demonstramos a configuração de Grupos, dispositivos, VLANs e Scripts na ferramenta HP IMC (Intelligent Management Center).

Créditos: Gravado por Rafael Sousa

Nesse vídeo demonstramos a configuração de Grupos, dispositivos, VLANs e Scripts na ferramenta HP IMC (Intelligent Management Center).

Créditos: Gravado por Rafael Sousa

Olá a todos, eu gostaria de compartilhar o procedimento sobre reset de senha dos Switches 3Com 4400. O procedimento já foi bastante útil durante uma atividade há alguns anos atrás!

Use o método de recuperação de senha descritos abaixo para redefinir a senha de administrador.

1. Use um cabo console para se conectar ao Switch e digite o usuário “recovery” e a senha “recovery” para colocar o aparelho no modo de recuperação de senha. A unidade permanecerá no modo de recuperação de senha no máximo 30 segundos, antes de retornar ao prompt de login CLI.

2. Durante os 30 segundos, desligue a energia do Switch, enquanto ainda estiver em modo de recuperação de senha, espere alguns segundos e ligue-o novamente.

3. Quando o aparelho foi reiniciado digite uma nova senha para o usuário “admin”.

4. Após escolher digitar a senha do usuário admin, poderemos escolher entre “enable” ou “disable”. A opção “enable” deixará o password recovery ativo ( para outras oportunidades) e o “disable” desativará.

Obs: Se escolhermos o “disable” o passwod recovery não poderá ser utilizado novamente. Recomendamos deixar o modo Enable.

Galera, a Aruba disponibilizou um guia de comparação de comandos CLI dos switches ArubaOS/Comware/Cisco.

O documento fornece boas referências para aqueles que já dominam a configuração em um determinado fabricante mas precisam administrar um ambiente misto.

Há novos itens adicionados em comparação as versões anterior como:

Capítulo 2: Password Complexity

Capítulo 6: ArubaOS supports NTP

Capítulo17: c: VxLAN

Capítulo17: d: MDNS, IPv6 ND Snooping, BFD

Capítulo17: e: RIPNG

Capítulo17: f: IP-SLA, Portscan Detection

Capítulo 28: ACLs

Capítulo 37: Tunneled Node, Trust QoS and ClearPass Integration

A ferramenta macof inunda a rede local com endereços MAC randômicos forçando alguns switches a atuarem como repetidores, permitindo ao atacante praticar o sniffing da rede.

Pode também ser utilizada em testes para validação de funcionalidades de segurança da rede, como o port-security, pentest e provas de conceito.

Olá amigos, os scripts de hoje fazem parte de um manual muito bacana repassado pelo Fabinho e o Índio da Infraero. Os Scripts seguem como um manual rápido para instalação e/ou configuração de Switches 3Com do modelo 5500 ( parte dos comandos são aceitos na maioria dos Switches da 3Com); os scripts são simples e bastante úteis!

Configurando o nome do Switch

[5500G-EI]sysname SW_Core

[SW_Core]

Configuração de Vlans

Criando uma Vlan e colocando-a um nome

[Switch] vlan 3

[Switch-vlan] name

Criando uma Vlan e colocando-a uma descrição

[Switch] vlan 3

[Switch-vlan] description

Criando uma várias vlans ao mesmo tempo

[Switch] vlan to 2 to 5

Apagando uma vlan

[Switch] undo vlan 2

Mostrando quais as vlans que existem no switch

[Switch] display vlan

Mostrando as informações de uma determinada vlan (descrição, endereço IP se houver, portas tagged e untagged)

[Switch] display vlan 2

Definindo o IP para a VLAN 2

[Switch]interface Vlan-interface 2

[Switch]-Vlan-Interface]ip address 192.168.100.1 255.255.255.0

Configurando o default gateway

[Switch] ip route-static 0.0.0.0 0.0.0.0 192.168.100.254 (ip do gateway)

Configurações de portas

Entrando no modo de configuração de uma porta

[Switch] interface gigabit-ethernet 1/0/4

Colocando uma descrição na porta

[Switch] interface gigabit-ethernet 1/0/4

[Switch-GigabitEthernet] description

Adicionando porta a uma vlan

Configurando o tipo de porta

Porta ACCESS: Porta de acesso, utilizada para ligar hosts (estações, servidores, etc)

[Switch] interface gigabit-ethernet 1/0/4

[Switch-GigabitEthernet] port link-type access

Porta TRUNK: Porta que permitirá mais de uma vlan trafegar pela porta(utilizando TAG(802.1q). Utilizada como porta de uplink, nas ligações entre switches.

[Switch] interface gigabit-ethernet 1/0/5

[Switch-GigabitEthernet] port link-type trunk

Associando uma porta access a uma vlan.

[Switch] interface gigabit-ethernet 1/0/4

[Switch-GigabitEthernet] port access vlan 5

Removendo uma vlan de uma porta access. A porta voltará a pertencer a vlan 1 (default)

[Switch] interface gigabit-ethernet 1/0/4

[Switch-GigabitEthernet] undo port access vlan

Associando todas as vlans a porta trunk. Desse modo, todas as vlans passarão pela porta trunk

[Switch] interface gigabit-ethernet 1/0/5

[Switch-GigabitEthernet] port trunk permit vlan all

Copiando as configurações de uma porta para outra (vlan, spanningtree, velocidade etc). Não efetua a copia das configurações de controle de broadcast

[Switch]copy configuration source gigabit-ethernet 1/0/1destination giggabit-ethernet 1/0/6

Copiando as configurações de uma porta para várias portas

[Switch]copy configuration source gigabit-ethernet 1/0/1destination giggabit-ethernet 1/0/6 to gigabit-ethernet 1/0/12

Definindo a senha do usuário ADMIN como s3nha

local-user admin

service-type telnet terminal

level 3

password cipher s3nha

Removendo os usuários default MANAGER e MONITOR

[Switch]undo local-user manager

[Switch]undo local-user monitor

Configurando e habilitando o gerenciamento SNMP com as comunidades s1ro e s1rw

[Switch]snmp-agent community read s1ro

[Switch]snmp-agent community write s1rw

Removendo as comunidades default PUBLIC e PRIVATE

[Switch]undo snmp-agent community write private

[Switch]undo snmp-agent community read public

Habilitando o spanning tree protocol (já é habilitado por padrão)

[Switch] stp enable

Configurando a versão do rapid spanning tree protocol

[Switch] stp mode rstp

Configurando o switch como root bridge primário do spanning tree

O comando stp root primary configura automaticamente o valor do Bridge Priority para 0 (zero)

[Switch] stp root primary

ou

[Switch] stp priority 0

Configurando o switch como root bridge secundário do spanning tree

O comando stp root secondary configura automaticamente o valor do Bridge Priority para 4096

[Switch] stp root secondary

ou

[Switch] stp priority 4096

Criando um LINK AGGREGATION entre dois Switches. Não esquecer de executar esses procedimentos em ambos os Switches. Neste exemplo estão sendo utilizadas as portas 1/0/25 e 1/0/26 dos dois Switches.

link-aggregation group 1 mode static

#

interface GigabitEthernet 1/0/25

undo shutdown

port link-aggregation group 1

#

interface GigabitEthernet 1/0/26

undo shutdown

port link-aggregation group 1

Salvando as configurações do Switch

save

Apagando todas as configurações do Switch

reset saved-configuration

reboot

Comandos Display

Informações de uma determinada porta (velocidade, duplex, etc)

display interface GigabitEthernet 1/0/3

Mostrando um resumo de TODAS as portas

display brief interface

Mostrando quais portas do Switch são do tipo TRUNK

display port trunk

Mostrando um sumário do LINK AGGREGATION.

display link-aggregation summary

display link-aggregation verbose

Mostrando a configuração do Switch atual

display current-configuration

Mostrando informações do Spanning Tree, quais portas estão BLOQUEADAS e quais estão em FORWARDING

display stp brief

display stp

E vocês, possuem mais alguma sugestão de comando para os Switches da linha 5500?

Sintam-se a vontade…

Um abração!

Compartilho abaixo o script comentado para a autenticação no acesso em Switches Comware utilizando AAA, com o protocolo TACACS. A autenticação para o super usuário em nosso exemplo, está como local.

Configuração

# super password level 3 simple S3nha ! Criando a senha do super usuário como "S3nha" # hwtacacs scheme comutadores ! Criando o esquema TACACS com o nome Comutadores primary authentication 192.168.1.10 !Configurando o IP do Servidor ACS para autenticação primary authorization 192.168.1.10 !Configurando o IP do Servidor ACS para autorização primary accounting 192.168.1.10 !Configurando o IP do Servidor ACS para contabilidade nas-ip 148.91.219.56 !Endereço de IP do Switch cadastrado no ACS key authentication s3nhacom ! Chave para autenticação com o servidor ACS com a senha"s3nhacom" key authorization s3nhacom key accounting s3nhacom user-name-format without-domain ! Encaminhamento do usuário sem o formato @dominio # domain comutadores.com.br authentication login hwtacacs-scheme comutadores local !Configurando a autenticação com TACACS e em caso de falha, a autenticação será local. authorization login hwtacacs-scheme comutadores local accounting login hwtacacs-scheme comutadores local # domain default enable comutadores.com.br ! Habilitando o dominio comutadores.com.br como default para auetnticação # user-interface vty 0 4 authentication-mode scheme #

obs: Sugerimos que durante os testes, não configure o authentication-mode scheme no acesso via Console, para em caso de falha nos testes, você não fique trancado do lado de fora do Switch.

Nesse vídeo, montamos um laboratório no EVE-NG com Switches ArubaOS-CX demonstrando a configuração do roteamento entre VLANs.

É recomendado que a equipe responsável pela administração dos switches ArubaOS mantenha um inventário atualizado dos ativos, os comandos abaixo podem auxiliar no levantamento para essas informações:

Hostname:

Switchl# show running-configuration | hostname hostname "Switch1"

Endereço IP:

Switch1# show ip

Internet (IP) Service

IP Routing : Enabled

Default TTL : 64

Arp Age : 20

Domain Suffix :

DNS server :

| Proxy ARP

VLAN | IP Config IP Address Subnet Mask Std Local

-------------------- + ---------- --------------- --------------- ----------

default | DHCP/Bootp

GERENCIAMENTO | Disabled

vlan31 | Disabled

vlan32 | Manual 10.1.2.134 255.255.255.0 No No

VLAN34 | Disabled

VLAN100 | Disabled

VLAN101 | Disabled

VLAN102 | Disabled

VoiceVLAN | Disabled

Loopback Interface

Loopback | IP Config IP Address Subnet Mask

------------ + ------------ --------------- ---------------

lo7 | Manual 10.1.7.7 255.255.255.255

Versão do SO:

Switch1# show version

Image stamp:

/ws/swbuildm/rel_portland_qaoff/code/build/btm(swbuildm_rel_portland_qaoff_rel_

portland)

Aug 24 2015 12:38:43

K.15.17.0008

599

Boot Image: Primary

Boot ROM Version: K.15.30

Modelo de Hardware:

Switch1# show modules

Status and Counters - Module Information

Chassis: 5406zl J8697A! Serial Number: SG048SU123

Allow V1 Modules: Yes

Management Module: J8726A Serial Number: ID044AS0RT Core Dump: YES

Core Mod

Slot Module Description Serial Number Status Dump Ver

---- -------------------------------------- -------------- -------- ----- ---

A HP J8702A 24p Gig-T zl Module SG047ATAAA Up NO 1

Transceiver:

Switch1# show tech transceivers Transceiver Technical Information: Port # | Type | Prod # | Serial # | Part # --------+-----------+------------+------------------+---------- A21 | 1000SX | J4858C | 3CA404JCA | 1990-3662

Localização física (Site e Rack), configurados previamente na config SNMP:

Switch1# show system Status and Counters - General System Information System Name : HP-5406zl System Contact : IT TEAM System Location : IT OPS Network - Saquarema - RACK A1

O Controle de Acesso à Rede, ou NAC (Network Access Control) tem como objetivo proteger a rede contra ameaças, garantindo que apenas dispositivos autorizados e em conformidade com as políticas de segurança tenham acesso à rede.

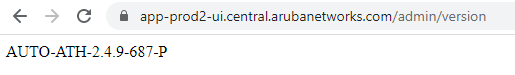

Para validar qual a versão do Aruba Central está sendo executada, efetue o seguinte procedimento:

Uma vez autenticado e com acesso ao dashboard, digite /admin/version como complemento da URL

Identificar a versão é ideal para validação de funcionalidades, manuais e na geração documentos técnicos.