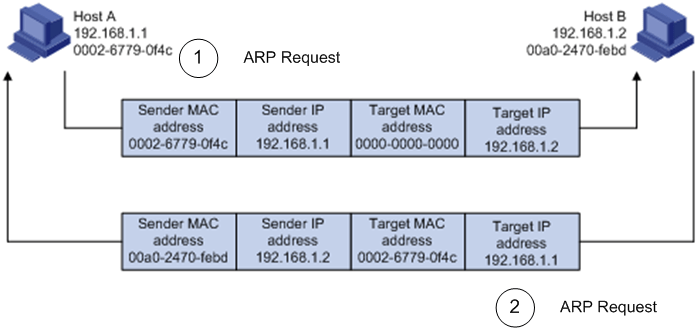

O Protocolo ARP é utilizado na comunicação entre dispositivos em uma Rede Ethernet da mesma Sub-rede que utilizam endereços IPv4. A principal função do ARP é a tradução de endereços IP em endereços MAC. O emissor encaminha em broadcast um pacote ARP contendo o endereço IP do outro host e espera uma resposta com um endereço MAC respectivo.

Em resumo, o ARP auxilia os computadores e Switches que utilizam endereços IPv4 (endereço lógico) , a encontrarem o endereço mac (endereço físico) das máquinas em redes Ethernet.

Todo endereço da camada de rede, precisa do mapeamento do endereço da camada de enlace.

Assim, todos os equipamentos de rede montam uma tabela ARP dinâmica (em redes LAN), que é atualizada de tempos em tempos (o tempo pode variar dependendo do Sistema Operacional) caso alguma máquina troque de IP, ou aprenda um endereço “velho” via DHCP.

Segue abaixo a saída da tabela ARP de uma máquina rodando windows 7.

C:\Users\comutadores>arp -a Interface: 192.168.99.104 --- 0x10 Internet Address Physical Address Type 192.168.99.1 14-d6-4d-7e-f7-d8 dynamic 192.168.99.100 10-3b-59-c7-62-34 dynamic 192.168.99.102 e8-8d-28-f2-60-7b dynamic 192.168.99.255 ff-ff-ff-ff-ff-ff static 224.0.0.22 01-00-5e-00-00-16 static 224.0.0.251 01-00-5e-00-00-fb static 224.0.0.252 01-00-5e-00-00-fc static 239.255.255.250 01-00-5e-7f-ff-fa static 255.255.255.255 ff-ff-ff-ff-ff-ff static

Uma das funções do protocolo ARP é o Gratuitous ARP, que permite o envio de requisição ou resposta (contendo o mapeamento endereço IP + endereço MAC) mesmo quando não é solicitado.

O gratuitous ARP é uma mensagem enviada geralmente para atualizar a tabela ARP.

Por exemplo, imagine que todas as máquinas de uma rede possuam como gateway um Switch de Distribuição que precisa ser substituído por um novo equipamento mais robusto e moderno. Agora, imagine que essa migração deva ocorrer de maneira quase que imperceptível por inúmeras restrições. O novo Switch é então conectado a todos os outros Switches da rede, incluindo o Switch legado, e cada vez que uma interface do Switch legado é colocada em shutdown (desligada), a mesma é configurada no Switch novo.

Pense que, uma vez que o gateway é movido para outro equipamento (com o mesmo IP) o endereço mac deverá mudar…

A configuração do gratuitous ARP deverá auxiliar nessa questão, com o novo equipamento enviando a atualização do endereço IP + MAC para todos os dispositivos da rede.

interface Vlan-interface1 ip address 192.168.99.1 255.255.255.0 arp send-gratuitous-arp

Após a certificação e sucesso da migração, o comando poderá ser removido da interface vlan.

[Switch-Vlan-interface1]undo arp send-gratuitous-arp

Espero ter ajudado