A utilização de VLANs (Virtual Local Area Network) na rede local permite que uma rede física seja dividida em várias redes lógicas dentro de um Switch.

A partir da utilização de VLANs, uma estação não é capaz de comunicar-se com estações que não pertencem a mesma VLAN (para isto, as boas práticas sugerem a utilização de uma sub-rede por VLAN e que o tráfego passe primeiro por um roteador para chegar a outra rede [ ou utilizando um Switch Multicamada para efetuar o Roteamento]).

Uma vez que há a necessidade de separar o tráfego de cada departamento da sua empresa por VLANs, você deverá atribuir cada porta do switch para a VLAN correspondente. Geralmente a configuração de VLANs em Switches divide as portas Ethernet em 2 grupos: portas de acesso e portas de uplink.

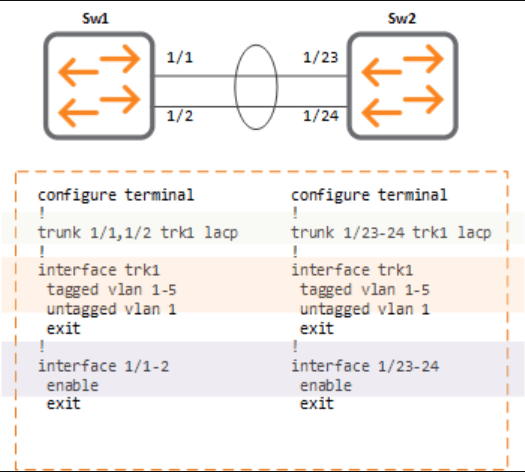

Nos Switches ArubaOS, uma vez que a VLAN já está criada no Switch, siga a seguinte formula:

- Para comunicação entre Switches, configure as interfaces como tagged para suas respectivas VLANs.

- Para comunicação entre Switches e hosts/servidores/impressoras/etc, configure as interfaces como untagged para a sua respectiva VLAN.

A definição de tagged e untagged, tagueada e não tagueada respectivamente, vem do protocolo IEEE 802.1Q que permite utilizarmos apenas um cabo na comunicação entre os Switches, marcando cada Frame (quadro) com o ID de cada VLAN.

Configurando VLANs em Switches ArubaOS via CLI

Os Switches ArubaOS permitem a atribuição de VLANs às portas de duas maneiras:

- Acessando a interface e informando se uma um frame será recebido e encaminhado naquela porta como untagged ou tagged;

- Acessando a VLAN e informando diretamente nela, quais portas serão untagged ou tagged.

Ambas as formas estão corretas…

Atribuindo a VLAN em uma interface:

Switch# conf t Switch(eth-24)# interface 10 Switch(eth-24)# untagged 2 ! Configurando a interface 10 para untagged para a VLAN 2 Switch(eth-24)# interface 24 Switch(eth-24)# tagged 2,60 ! Configurando a interface 24 como tagged para as VLANs 2 e 60

Atribuindo a interface em uma VLAN

Switch# configure t

Switch(config)# vlan 1

Switch(vlan-1)# untagged 1

Switch(vlan-1)# exit

! Configurando a porta 1 na VLAN 1 como untagged

#

Switch(config)# vlan 2

Switch(vlan-2)# untagged 3

! Configurando a porta 3 como untagged na VLAN 2

Switch(vlan-2)# exit

#

Switch(config)# vlan 60

Switch(vlan-60)# untagged 2

! Configurando a porta 2 como untagged na VLAN 60

Switch(vlan-60)# exit

! Abaixo configuraremos a porta 24 pra trafego das VLANs 1, 2 e 60

Switch# conf t

Switch(config)# vlan 1

Switch(vlan-1)# untagged 24

! As boas práticas sugerem o tráfego da VLAN 1 como untagged.

Switch(vlan-1)# exit Switch(config)# vlan 2 Switch(vlan-2)# tagged 24 Switch(vlan-2)# exit Switch(config)# vlan 60 Switch(vlan-60)# tagged 24 Switch(vlan-60)# exit

Perceba que a porta 24 é configurada como tagged na VLAN 2, e 60. Essa porta será a interface utilizada na comunicação entre os Switches e por isso o tráfego dessas VLANs (e será tagueado).

Verificando as portas atribuídas com o comando show vlan para a VLAN 2:

Switch # show vlan 2 Status and Counters - VLAN Information - VLAN 2 VLAN ID : 2 Name : VLAN2 Status : Port-based Voice : No Jumbo : No Private VLAN : none Associated Primary VID : none Associated Secondary VIDs : none Port Information Mode Unknown VLAN Status ---------------- -------- ------------ ---------- 3 Untagged Learn Up 24 Tagged Learn Up

Dúvidas deixem um comentário.