O port-security é uma funcionalidade de camada 2 que impõe limites para o número de endereços MAC permitidos (aprendidos) por uma determinada porta do switch e faz o registro dos endereços MAC válidos para aquela interface, de maneira estática ou dinâmica.

Por exemplo, imaginando que a porta Gi1/0/1 em um Switch 3Com/HP habilitada com port-security aprendeu e registrou dinamicamente o endereço do host A e após isso um invasor tentar remover o cabo do host A para adicionar o host X, a funcionalidade port-security não permitiria a comunicação da máquina do invasor naquela porta e registraria a tentativa de violação/intrusão. O comportamento padrão do port-security é permitir a comunicação dos hosts validos e bloquear os endereços MAC não registrados naquela porta.

Intrusion protection

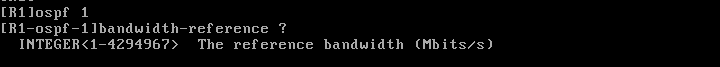

o Modo intrusion protection permite ao switch tomar outras atitudes nos cenários de violação/intrusão como:

blockmac: Adiciona o endereço MAC dos frames não autorizados para uma lista de endereços MAC bloqueados e descarta a comunicação. A lista de bloqueio armazena os endereços por 3 minutos. O intervalo é fixo e não pode ser alterado.

disable-port: Desablita a porta até a mesma ser ativada manualmente (shut/undo shut)

disableport-temporarily: Desabilita a porta por um período especifico. O período pode ser configurado com o comando global port-security timer disableport time-value.

[Switch-GigabitEthernet1/0/5] port-security intrusion-mode ?

blockmac Block the MAC address

disableport Disable port

disableport-temporarily Disable port temporarily for a period(default is 20 seconds)

Configurando o modo blockmac

No script de configuração abaixo habilitamos o port-security para aprender 4 endereços MAC na interface G1/0/5 de forma dinâmica e com o modo de intrusão blockmac. Os endereços MAC abaixo foram aprendidos previamente de forma dinâmica.

port-security enable

#

interface GigabitEthernet1/0/5

port access vlan 2

port-security max-mac-count 4

port-security port-mode autolearn

port-security intrusion-mode blockmac

port-security mac-address security 000c-29c1-434c vlan 2

port-security mac-address security 1c39-470d-494d vlan 2

port-security mac-address security 98fc-e675-749c vlan 2

port-security mac-address security 54fa-f22f-ab4e vlan 2

Comando display

Para visualizar a lista de endereços MAC bloqueados (quando o aprendizado dos 4 endereços MAC foi excedido na porta G1/0/5).

[Switch] display port-security mac-address block

MAC ADDR From Port VLAN ID

c43c-b856-8cfd GigabitEthernet1/0/5 2

b430-e029-5009 GigabitEthernet1/0/5 2

0456-291e-0b4a GigabitEthernet1/0/5 2

2e57-5632-6b84 GigabitEthernet1/0/5 2

52aa-fc03-3123 GigabitEthernet1/0/5 2

Obs: O tráfego legitimo dos endereços MAC inserido na configuração não é afetado durante o modo de intrusão.

Configurando o modo disableport

Uma vez que a mesma configuração é efetuada mas alterando o modo para disableport, toda a interface é colocada em shutdown após exceder o numero de endereços MAC permitidos na configuração.

[Switch-GigabitEthernet1/0/5]port-security intrusion-mode disableport

[Switch-GigabitEthernet1/0/5]

%Apr 26 12:26:04:20 2000 Switch PORTSEC/1/VIOLATION:

OID: 1.3.6.1.4.1.43.45.1.10.2.26.1.3.2

An intrusion occurs!

IfIndex: 9437188

Port:GigabitEthernet1/0/5

MAC Addr: 1C:56:8F:2D:66:0C

VLAN id:2

IfAdminStatus: 1

%Apr 26 12:26:04:341 2000 Switch IFNET/4/LINK UPDOWN:

GigabitEthernet1/0/5: link status is DOWN

#Apr 26 12:26:04:472 2000 Switch IFNET/4/INTERFACE UPDOWN:

Para retornar o tráfego da porta G1/0/5, execute o comando (shut/undo shut) e certifique que apenas há tráfego com o endereço MAC de origem apenas para os endereços descritos na interface.

Obs: no modo disableport-temporarily, após um período a porta voltaria normalmente a comunicação.

Até logo!