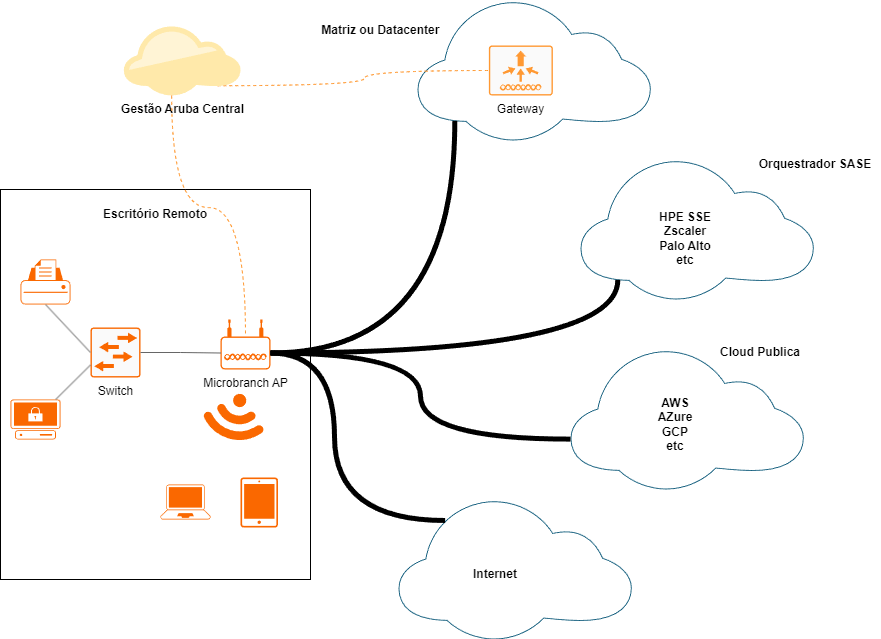

A arquitetura Microbranch da Aruba foi projetada para fornecer a ambientes de pequenas filiais a segurança, escalabilidade e facilidade de gerenciamento que as grandes redes corporativas possuem, mas de forma mais simples e econômica. A arquitetura pode ser bastante útil para escritórios remoto, talvez apenas uma sala ou um pequeno grupo de funcionários trabalhando em casa, conectando-se a Internet e a matrix.

O AOS-10 (arquitetura com Aruba Central) suporta a implantação de um único Access Point, como um AP Microbranch, para locais remotos, como escritórios domésticos, pequenos escritórios de filial etc. O AOS-10 permite que os Access Point nesses locais remotos sejam configurados e gerenciados pelo Aruba Central, permitindo que os Access Point formem um túnel IPsec para o cluster de Gateway , suportando modo de split tunnel e roteamento baseado em políticas SD-WAN para maior segurança e melhor experiência do usuário.

A solução Microbranch estende o framework Zero Trust para orquestrar túneis e direcionar o tráfego de usuários remotos específicos para uma solução SSE (Security Service Edge), seja com o HPE Aruba Networking SSE ou outras soluções SSE de terceiros.

As políticas de inspeção de segurança na nuvem podem ser configuradas diretamente através do Aruba Central para simplificar as operações. Uma vez configuradas, as capacidades do microbranch automaticamente tunelam o tráfego para a solução SSE via IPsec para o POP mais disponível, permitindo que a equipe de TI suporte múltiplos locais de trabalho remoto sem a necessidade de implantar dispositivos adicionais ou agentes de endpoint.

Gateways na arquitetura AOS-10

Com a gestão dos APs sendo efetuada pelo Aruba Central, solução em Cloud na modalidade SaaS, as controladoras wireless que eram elementos importantes na arquitetura on-prem AOS-8, tornam-se na versão AOS-10 elementos importantes para atendimento a elementos de SD-WAN, SSE e tunelamento de tráfego Wi-Fi para atendimento a requisitos de segurança.

Modos de operação

Microbranch suporta três modelos operacionais de SSID:

- SSIDs de Camada 3 Roteados: Otimiza padrões de tráfego, permitindo acesso a recursos corporativos internos.

- SSIDs de Camada 3 NATeados: Fornece acesso a serviços de Internet, mas não permitem acesso à rede corporativa interna.

- SSIDs de Camada 2 Tunelados: Encaminha todo o tráfego para o VPNC (VPN Concentrator) do data center, incluindo o tráfego de Internet. Observe que tunelar tráfego de Camada 2 pode introduzir padrões de tráfego sub-otimizaos.

O serviço de orquestração de túneis WLAN do AOS-10 em implantações Microbranch automatiza a formação de túneis IPsec entre os APs de um site remoto e o cluster Gateway da rede WLAN. A solução suporta a configuração de túneis IPsec em APs para o seguinte cenário de implantação:

Túnel Completo (Full Tunnel): Nesse modo, o AP e o cluster Gateway são gerenciados pelo HPE Aruba Networking Central. Os túneis IPsec entre o AP e o cluster Gateway em um data center são orquestrados pelo serviço de orquestração de túneis. O servidor DHCP no data center atribui endereços IP aos clientes. As regras de firewall e as políticas de modelagem de tráfego são aplicadas a partir do AP, do cluster Gateway ou de ambos.

Túnel Dividido (Split Tunnel): Nesse modo, os administradores podem configurar uma política de túnel dividido nas regras de acesso e aplicá-la ao papel do usuário no SSID WLAN. Com base nas ACLs configuradas para um SSID, o tráfego do cliente para o domínio corporativo é tunelado para o Gateway no data center e o tráfego para o domínio não corporativo é encaminhado para a Internet.

Modo Local (NAT Camada 3): Nesse modo, um pool DHCP estático local é usado para a atribuição de endereço IP do cliente. O NAT de origem é aplicado tanto ao tráfego corporativo quanto ao de Internet.

Referências

https://www.arubanetworks.com/techdocs/central/2.5.8/content/aos10x/cfg/aps/microbranch.htm