Neste vídeo, aprofundamos os conhecimentos em configuração de switches 3Com/HP, apresentando os comandos para configurar e gerenciar protocolos como DHCP relay, IGMP, IGMP Snooping, NTP, RADIUS, sflow, SSH, Syslog e Telnet.

RADIUS

Vídeo: AS 8 FUNCIONALIDADES DE SEGURANÇA PARA SWITCHES QUE TODO ADMINISTRADOR DE REDES DEVERIA SABER

Existem inúmeras vulnerabilidades nos switches Ethernet e as ferramentas de ataque para explorá-los existem há mais de uma década. Um atacante pode desviar qualquer tráfego para seu próprio PC para quebrar a confidencialidade, privacidade ou a integridade desse tráfego.

A maioria das vulnerabilidades são inerentes aos protocolos da Camada 2 e não somente aos switches. Se a camada 2 estiver comprometida, é mais fácil criar ataques em protocolos das camadas superiores usando técnicas comuns como ataques de man-in-the-middle (MITM) para coleta e manipulação do conteúdo.

Para explorar as vulnerabilidades da camada 2, um invasor geralmente deve estar mesma rede local do alvo. Se o atacante se utilizar de outros meios de exploração, poderá conseguir um acesso remoto ou até mesmo físico ao equipamento. Uma vez dentro da rede, a movimentação lateral do atacante torna-se mais fácil para conseguir acesso aos dispositivos ou tráfego desejado.

No vídeo descrevemos as 8 (oito) principais funcionalidades de segurança para switches que todo administrador de redes deveria saber.

Switches 3Com 5500 – Guia rápido de Configuração!!! Parte 2

Aprenda a configurar switches 3Com 5500 de forma rápida e eficiente com esta segunda parte do guia rápido!

Syslog

[Switch]info-center loghost 10.1.1.1

Encaminhando mensagens os Logs para o Servidor de Syslog 10.1.1.1

NTP

[Switch]ntp-service unicast-server 10.1.1.2

Configurando o sincronismo do relógio com o servidor 10.1.1.2

BANNER

header motd %

=================================================================

“This system resource are restricted to Corporate official business and subject to being monitored at any time. Anyone using this network device or system resource expressly consents to such monitoring and to any evidence of unauthorized access, use or modification being used for criminal prosecution.”

=================================================================

%

Mensagem exibida para os usuários que farão acesso ao Switch. O inicio e fim da mensagem é delimitado por um caractere especial, no nosso exemplo, utilizamos o %

Atualizando o Switch via Servidor TFTP

<Switch> tftp 10.1.1.10 get s4e04_02.btm

<Switch> tftp 10.1.1.10 get s4m03_03_02s168ep05.app

Copiando os arquivos .btm e .app do Servidor de TFTP para o SWitch

<Switch>boot bootrom s4e04_02.btm

Forçando o Bootrom com o arquivo s4e04_02.btm

<Switch> boot boot-loader s4m03_03_02s168ep05.app

Forçando o .app (Sistema Operacional) com o arquivo s4m03_03_02s168ep05.app

<Reboot>

Atribuindo as portas como Edged(portfast)

[Switch]interface Ethernet 1/0/1

[Switch-Ethernet1/0/1] stp edged-port enable

A porta configurada como edged-port entrará automaticamente em estado encaminhamento (pulando os estados iniciais do STP ou RSTP) e não gerará mensagens de notificação à topologia em caso de UP ou DOWN

STP Root Protection

[Switch]interface Ethernet1/0/3

[Switch-Ethernet1/0/3]stp root-protection

Se a porta configurada com Root-protection receber um BPDU Superior ao Root (querendo tornar-se Root no STP), a mesma não trafegará dados até cessar o recebimento dos BPDUs superiores naquela porta

Configurando SSH

[Switch] rsa local-key-pair create

Gerando as chaves RSA

[Switch] user-interface vty 0 4

[Switch-ui-vty0-4] authentication-mode scheme

[Switch-ui-vty0-4] protocol inbound ssh

Configurando modo de autenticação SOMENTE para SSH

[Switch-ui-vty0-4] quit

[Switch] local-user clientex

[Switch-luser-clientex] password simple 3com

[Switch-luser-clientex] service-type ssh level 3

Permitindo o usuário clientex conectar via SSH com permissão de administrador (3)

[Switch-luser-client2] quit

[Switch] ssh authentication-type default all

Configurando autenticação no Switch via RADIUS

radius scheme empresax

Criando o Scheme para o RADIUS chamado empresax

primary authentication 10.110.91.164 1645

Configurando o servidor de autenticação com o IP 10.110.91.164 com a porta 1645

primary accounting 10.110.91.164 1646

Configurando o servidor de contabiilidade com o IP 10.110.91.164 com a porta 1646

key authentication Swsec2011

Configurando a chave Swsec2011 compartilhada entre o RADIUS e o Switch

key accounting Swsec2011

Configurando a chave para contabilidade Swsec2011 compartilhada entre o RADIUS e o Switch

user-name-format without-domain

Configurando a autenticação para encaminhamento do usuário sem o formato nome@dominio (nome@empresax)

#

domain empresax

Criando o domínio empresax

authentication radius-scheme empresax

Efetuando o vinculo do radius empresax com o domínio empresax

#

domain default enable empresax

Na utilização de mais de um domínio, o domínio default será o domínio empresax

#

user-interface vty 0 4

authentication-mode scheme

Habilitando a utilização na interface vty 0 4 de Telnet ou SSH para utilização do RADIUS para

autenticação ao Switch

Configurando uma porta conectada a um Telefone IP e um Host (na mesma porta).

[Switch] interface ethernet 1/0/6

[Switch-Ethernet1/0/6] port link-type trunk

[Switch-Ethernet1/0/6] port trunk permit vlan 2 4

Configurando a porta para permitir a VLAN 2 ( telefonia) e VLAN 4 (Host)

[Switch-Ethernet1/0/6] port trunk pvid vlan 4

Configurando a porta para enviar e receber frames não-tagueados na VLAN 4

Port Security

[Switch] port-security enable

[Switch] interface Ethernet 1/0/1

[Switch-Ethernet1/0/1] port-security max-mac-count 1

Configurando o Port Security para permitir o aprendizado de somente um endereço MAC

[Switch-Ethernet1/0/1] port-security port-mode autolearn

Configurando o Port Security para aprender dinamicamente o endereço MAC “amarrado a porta”. Se outro endereço MAC for aprendido após o primeiro aprendizado a porta entra´ra em estado de violação e não trafegará dados!

DHCP-Relay

[Switch] dhcp enable

Ativando o serviço DHCP

[Switch] dhcp –server 1 ip 10.1.1.1

Adicionando o servidor DHCP 10.1.1.1 dentro do grupo 1.

[Switch] interface vlan-interface 2

[Switch-Vlan-interface2] ip address 192.168.1.1 255.255.255.0

[Switch-Vlan-interface2] dhcp-server 1

Correlacionando a VLAN-interface 2 para o grupo DHCP 1

Saúde e Sucesso a todos!!!!

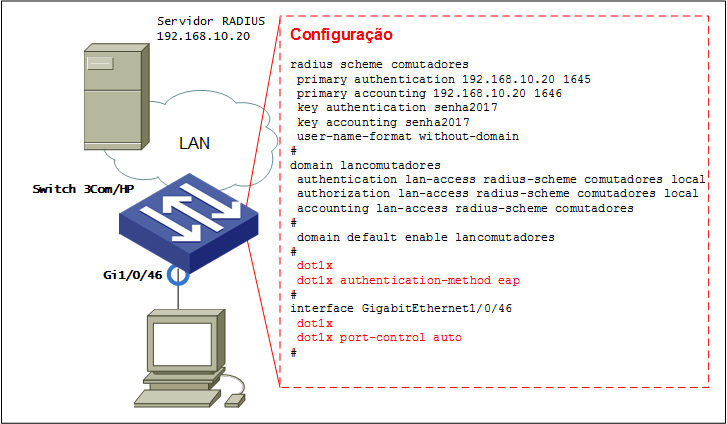

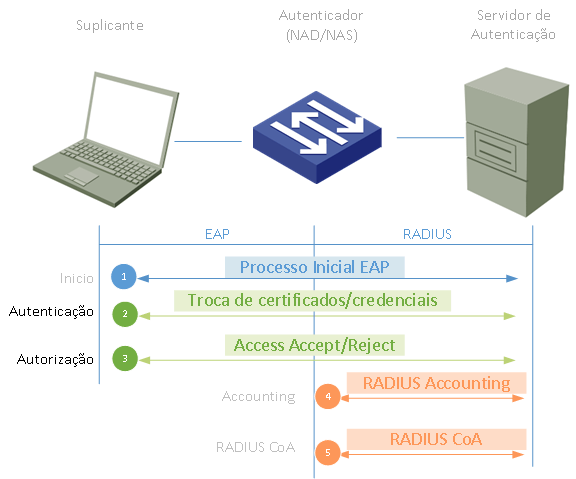

Comware – Configurando o 802.1x

O IEEE 802.1X (também chamado de dot1x) é um padrão IEEE RFC 3748 para controle de acesso à rede. Ele prove um mecanismo de autenticação para hosts que desejam conectar-se a um Switch ou Access Point, por exemplo. A funcionalidade é também bastante poderosa para vínculo de VLANs, VLANs Guest e ACL’s dinâmicas. Essas informações são enviadas durante o processo de autenticação utilizando o RADIUS como servidor. As funcionalidades do 802.1x permitem por exemplo, que caso um computador não autentique na rede, a máquina seja redirecionada para uma rede de visitantes etc.

O padrão 802.1x descreve como as mensagens EAP são encaminhadas entre um suplicante (dispositivo final, como uma máquina de um usuário) e o autenticador (Switch ou Access Point), e entre o autenticador e o servidor de autenticação. O autenticador encaminha as informações EAP para o servidor de autenticação pelo protocolo RADIUS.

Uma das vantagens da arquitetura EAP é a sua flexibilidade. O protocolo EAP é utilizado para selecionar o mecanismo de autenticação. O protocolo 802.1x é chamado de encapsulamento EAP over LAN (EAPOL). Atualmente ele é definido para redes Ethernet, incluindo o padrão 802.11 para LANs sem fios.

Os dispositivos que compõem a topologia para o funcionamento do padrão 802.1x são:

Suplicante (Supplicant): um suplicante pode ser um host com suporte a 802.1x com software cliente para autenticação, um telefone IP com software com suporte a 802.1x etc.

Autenticador (Authenticator): Dispositivo (geralmente o Switch, AP, etc) no meio do caminho que efetua a interface entre o Autenticador e o Suplicante. O autenticador funciona como um proxy para fazer o relay da informação entre o suplicante e o servidor de autenticação. O Switch recebe a informação de identidade do suplicante via frame EAPoL (EAP over LAN) que é então verificado e encapsulado pelo protocolo RADIUS e encaminhado para o servidor de autenticação. Os frames EAP não são modificados ou examinados durante o encapsulamento. Já quando o Switch recebe a mensagem do RADIUS do Servidor de autenticação, o cabeçalho RADIUS é removido, e o frame EAP é encapsulado no formato 802.1x e encaminhado de volta ao cliente.

Servidor de Autenticação (Authentication Server): O Servidor RADIUS é responsável pelas mensagens de permissão ou negação após validação do usuário. Durante o processo de autenticação o Authentication Server continua transparente para o cliente pois o suplicante comunica-se apenas com o authenticator. O protocolo RADIUS com as extensões EAP são somente suportados pelo servidor de autenticação.

- O suplicante envia uma mensagem start para o autenticador.

- O autenticador envia uma mensagem solicitando um login ao suplicante.

- O suplicante responde com o login com as credenciais do usuário ou do equipamento.

- O autenticador verifica o quadro EAPoL e encapsula-o no formato RADIUS, encaminhando posteriormente o quadro para o servidor RADIUS.

- O servidor verifica as credenciais do cliente e envia uma resposta ao autenticador com a aplicação das políticas.

- Baseado ne mensagem da resposta, o autenticador permite ou nega o acesso à rede para a porta do cliente.

Exemplo de Configuração em Switches HP baseados no Comware

Neste, post forneceremos apenas a configuração de um Switch HP com o Comware 5. As configurações do suplicante e do Servidor de autenticação devem ser verificadas na documentação dos seus respectivos SO.

Passo 1: Configure o servidor RADIUS

radius scheme <nome do radius scheme>

primary authentication <ip do servidor> key <chave>

! Configure o IP do servidor RADIUS e a chave

user-name-format without-domain

! o formato do nome de usuário sem o envio do @dominio

nas-ip <endereço IP do Switch>

! O NAS-IP permite forçar o IP para as mensagens trocadas entre o Switch e RADIUS

quit

Passo 2: Configure o Domínio

domain <nome do domain>

authentication lan-access radius-scheme <nome do radius scheme>

authorization lan-access radius-scheme <nome do radius scheme>

! Configurando a autenticação e a autorização do acesso a LAN

quit

Passo 3: Configure o 802.1x globalmente no Switch

dot1x

dot1x authentication-method eap

Passo 4: Configure o dot1x nas portas do switch

interface GigabitEthernet 1/0/x

dot1x

! A porta utiliza o modo auto do 802.1x e solicita autenticação

Referências

CCNP Security SISAS 300-208 Official Cert Guide, Cisco Press 2015, Aaron Woland and Kevin Redmon

http://blog.ccna.com.br/2009/02/25/pr-o-que-e-8021x/

https://tools.ietf.org/html/rfc3748

http://certifiedgeek.weebly.com/blog/hp-comware-and-wired-8021x

Até logo!

Vídeo: Comware – Configurando RADIUS

Autenticação Segura para Switches e Roteadores 3Com/HP com Comware: Domine o Script e Proteja Sua Rede!

Gerenciar seus switches e roteadores 3Com/HP com Comware de forma segura e eficiente é crucial para garantir a integridade e a confidencialidade da sua rede. Neste vídeo, apresentamos um guia para autenticação de usuários via Telnet, SSH e outros protocolos, permitindo que você controle o acesso à sua infraestrutura de rede com total precisão.

Aprenda a:

- Implementar autenticação centralizada: Crie um ambiente seguro para administração de seus dispositivos, restringindo o acesso apenas a usuários autorizados.

- Gerenciar diferentes protocolos: O script oferece suporte a diversos protocolos de autenticação, como Telnet, SSH, VTY e console, adaptando-se às suas necessidades específicas.

- Configurar níveis de acesso personalizados: Defina diferentes níveis de acesso para diferentes usuários, garantindo que cada um tenha apenas as permissões necessárias para realizar suas tarefas.

- Auditar e monitorar acessos: Mantenha um registro completo das tentativas de autenticação, identificando atividades suspeitas e protegendo sua rede contra invasores.

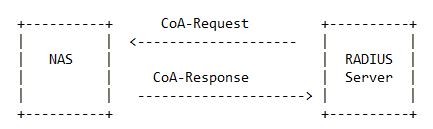

RADIUS Change of Authorization (CoA)

Em uma implantação tradicional com AAA utilizando RADIUS, após a autenticação, o Servidor RADIUS apenas assina a autorização como resultado de uma requisição de autenticação.

No entanto, existem muitos casos em que é desejável que haja alterações sem a exigência do NAS para iniciar a troca de mensagens. Por exemplo, pode haver a necessidade de um administrador da rede ser capaz de encerrar a ‘sessão’ de uma porta autenticada com 802.1x.

Alternativamente, se o usuário alterar o nível de autorização, isto pode exigir que novos atributos de autorização sejam adicionados ou excluídos para o usuário.

Outro exemplo, é a limitação da banda disponível a um usuário após exceder a banda liberada em uma rede wifi, por exemplo.

Para superar essas limitações, vários fabricantes implementaram comandos RADIUS adicionais a fim de permitir que mensagens ‘não solicitadas’ sejam enviadas para o NAS. Estes comandos estendidos fornecem suporte para desconectar (disconnect) e mudar de autorização (CoA – Change-of-Authorization).

CoA

Com o avanço da tecnologia e o surgimento de novas demandas, o padrão RADIUS CoA (Change of Authorization) permite ao Servidor iniciar a conversação com o equipamento de rede aplicando comandos: shut/ no shut, alterar a VLAN, ACL, banda ou então apenas re-autenticar o usuário. As vezes um endpoint pode ser roubado, infectado, ter o anti-virus desabilitado, ultrapassar do limite dos dados disponíveis para navegação ou então ocorrer outros fatores que possam afetar a postura. Nesse caso a rede deve ser capaz de interagir à essas mudanças e atualizar o nível de acesso e autorização para esse dispositivo.

Exemplo

No cenário acima, o cliente (suplicante) inicia a autenticação; após a troca de certificados e credenciais, o servidor autoriza o usuário enviando uma mensagem RADIUS Access-Accept ao NAD. Uma vez o usuário autenticado, o NAD enviará atualizações de accouting RADIUS para o servidor para atualizá-lo com informações da sessão do usuário: como largura de banda, tempo da sessão etc.

Usando as mensagens de Accounting, o servidor de autenticação pode correlacionar o MAC e o endereço IP de um usuário com o tempo da conexão.

Se pensarmos em uma rede sem fio, podemos habilitar a desconexão com uma mensagem RADIUS Coa Disconnect-Request para a Controller quando um cliente atingir o limite de 100Mb de trafego.

Referências

https://tools.ietf.org/html/rfc5176

https://tools.ietf.org/html/rfc3576

ClearPass Essentials Student Guide – HP Education Services

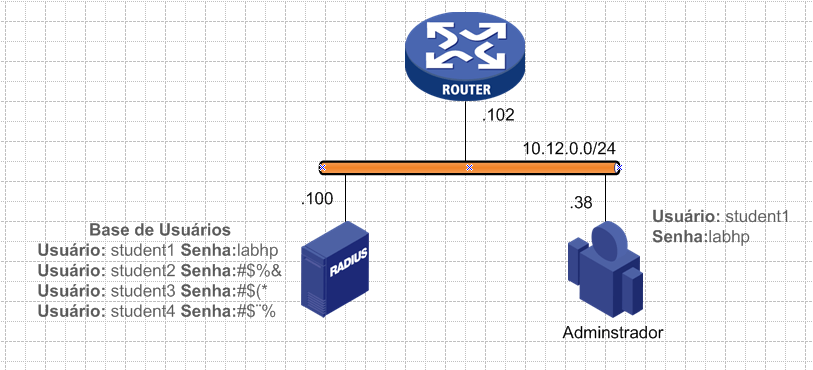

Comware 7: Autenticação com FreeRADIUS

A autenticação em Switches e Roteadores para fins de administração dos dispositivos pode ser efetuada com uma base de usuários configurados localmente ou em uma base de usuários remota que pode utilizar servidores RADIUS ou TACACS.

No exemplo abaixo montamos um ‘How to’ com o auxílio do Derlei Dias, utilizando o FreeRADIUS no Slackware para autenticação em um roteador HP VSR1000 que possui como base o Comware 7.

Instalando Freeradius no Slackware

1 – Baixe os pacotes do slackbuilds.org e instale normalmente;

2 – Após instalação vá na pasta /etc/raddb/certs e execute o bootstrap;

3 – Usando de forma simples sem base de dados, abra o arquivo /etc/raddb/users;

4 – Adicione na primeira linha: student1 Cleartext-Password := “labhp”

! Usaremos como exemplo o usuário ‘student1’ com a senha ‘labhp’

5 – Depois use o comando a seguir para testar: radtest student1 labhp localhost 0 testing123

! O ‘testing123’ servirá como chave para autenticação entre o Switch/Roteador e o Radius

6 – A resposta deverá ser essa, se a autenticação ocorrer com sucesso:

Sending Access-Request of id 118 to 127.0.0.1 port 1812 User-Name = "student1" User-Password = "labhp" NAS-IP-Address = 10.12.0.102 NAS-Port = 0 Message-Authenticator = 0x00000000000000000000000000000000 rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=118, length=20

7 – Lembre-se que ao inserir usuários no arquivo você deverá reiniciar o RADIUS.

8 – Editar o arquivo clients.conf e permitir a rede que fará acesso ao servidor.

10 – Alguns dispositivos requerem uma configuração especial no clients.conf e no users:

Configuração no RADIUS para Switches/Roteadores HP baseados no Comware7

Arquivo Clients.conf

client ip_do_device/máscara {

secret = testing123

}

ou

client vr1000 {

ipaddr = ip_do_roteador

secret = testing123

}

Arquivo users

nome_usuario Cleartext-Password := "senha"

Service-Type = NAS-Prompt-User,

Cisco-AVPair = "shell:roles=\"network-admin\"",

nome_usuario Cleartext-Password := "senha"

Service-Type = NAS-Prompt-User,

Cisco-AVPair = "shell:roles=\"network-operator\""

Após ocorrer a autenticação do usuário com sucesso, o servidor RADIUS irá retornar uma das CiscoAVPairs para a autorização da ‘role’ que o usuário deve obter quando autentica no dispositivo. Você pode usar o network-admin, ou o network-operator, ou alguma role criada para RBAC.

Configurando o Comware7

# interface GigabitEthernet1/0 ip address 10.12.0.102 255.255.255.0 # radius scheme rad primary authentication 10.12.0.100 key cipher $c$3$5mQHlUeQbVhRKAq3QxxN0NiB0Sc8jbyZFKyc3F0= primary accounting 10.12.0.100 key cipher $c$3$Q12zYBjRIkRGeQQL6gYm4wofbMfjDl/Cqalc17M= accounting-on enable user-name-format without-domain ! É possível enviar o usuário com ou sem o formato @dominio nas-ip 10.12.0.102 # domain bbb authentication login radius-scheme rad authorization login radius-scheme rad accounting login radius-scheme rad # domain default enable bbb # user-vty 0 63 authentication-mode scheme

Referências e observações

Após quebrar bastante a cabeça com diversos parâmetros e alguns dias de teste, usamos o documento http://h30499.www3.hp.com/hpeb/attachments/hpeb/switching-a-series-forum/5993/1/Freeradius%20AAA%20Comware%207.pdf como referência que cita a conexão do simulador HCL com FreeRADIUS no Ubuntu.

Treinamento Comware – Aula 7 – AAA, RADIUS, TACACS+

Aula 7 do Treinamento Comware para Switches HP. O acrônimo AAA é uma referência aos protocolos relacionados com os procedimentos de autenticação, autorização e contabilidade. Vários métodos, tecnologias e protocolos podem ser usados para implementar o controle de identidade e acesso, fornecendo informações sobre a validade das credenciais, direitos de acesso e auditoria. Como continuidade demonstramos a configuração do RADIUS e TACACS+ para gerenciamento dos Switches e Roteadores.

Vídeo: Switches ArubaOS-CX – Script para Gerenciamento

Nesse vídeos mostramos uma configuração simples de um Switch ArubaOS-CX para gerenciamento de switches com funcionalidades como: VRF, NTP, Syslog, SNMP, SSH, usuários local, RADIUS, TACACS entre outros.

VÍDEO: NAC – Network Access Control – Por que devemos utilizar?

O Controle de Acesso à Rede, ou NAC (Network Access Control) tem como objetivo proteger a rede contra ameaças, garantindo que apenas dispositivos autorizados e em conformidade com as políticas de segurança tenham acesso à rede.