O protocolo Rapid Spanning-Tree é definido no padrão IEEE 802.1w para melhora no tempo de convergência do Spanning-Tree (802.1d) ,definindo regras para que os links alterem rapidamente ao estado de encaminhamento (forwarding), gerando mensagens BPDUs em vez de apenas retransmitir os BPDUs do Root, oferecendo uma significativa melhora no tempo de convergência da rede.

Uma das principais melhorias efetuadas no protocolo reduziu o tempo de convergência em caso de falha de 3 Hellos BPDU’s (por default 2 segundos cada Hello) ao invés de 10 Hellos BPDU’s na versão anterior do Protocolo.

O RSTP elege o Switch Root da mesma maneira que o 802.1d e o tempo de transição para o estado das portas foi reduzido com 3 operações básicas: Discarding, Learning e Forwarding

A rápida transição para o forwarding é permitida sem a necessidade de esperar o tempo da configuração, baseando-se na classificação dos equipamentos conectados nas portas do Switch.

- Edge : porta conectada a computadores, telefones IP, impressoras etc.

- Point-to-Point: porta conectada em outro Switch

- Shared: Porta conectada a um Hub

Edge

As portas do Switch conectadas a computadores e servidores precisam de configuração manual para rápida transição do modo de discarding para o forwarding. Durante qualquer alteração da topologia do Spanning-tree a porta Edge não participará do Spanning-Tree, mas gerará BPDU’s por segurança.

[Sw] interface gigabitethernet 1/0/1

[Sw-GigabitEthernet1/0/1] stp edged-port enable

Obs: Se uma porta configurada como edge receber um BPDU, automaticamente voltará ao estado uma porta normal do STP

Point-to-Point

Por default as portas RSTP conectadas e negociadas como Full Duplex entre Switches consideram-se point-to-point. A rápida transição é possível após a porta encaminhar um BPDU como Proposal e receber a confirmação do BPDU com um Agreement , esse processo é chamado de handshake ( na tradução literal, aperto de mãos).

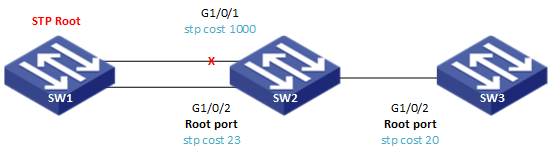

e houverem Links redundantes na topologia a porta com caminho alternativo para o Switch Root ficará no estado de discarding e será considerada como uma Alternate Port.

Outra melhora na versão do protocolo ocorre durante mudanças na topologia, como por exemplo, quebra do caminho principal. Os Switches não terão que esperar o aviso do Switch Root para efetuarem a convergência da topologia (basta receber um TCN do Switch vizinho) e assim a porta com caminho alternativo poderá mudar imediatamente para o estado de encaminhamento.

Em testes práticos a convergência na quebra de um link chega a perder um PING.

Para habilitar o RSTP nos Switches H3C/3Com utilize o comando stp mode rstp

Rapidinhas

• Todo Switch vem de fabrica com o valor da Bridge priority como 32768, a eleição do Switch Root pode ser manipulada alterando o valor do bridge priority menor que o Valor padrão. Em caso de empate é utilizado o endereço MAC do equipamento.

• O estado de “bloqueio” das portas utilizado no Spanning-Tree (802.1d) é renomeado para estado de “descarte”(discarding). A função de uma porta de descarte é a de uma porta alternativa. A porta de descarte pode tornar-se uma porta designada se a porta do segmento falhar.

• As regras de Portas Root e Designadas são idênticas em ambas versões do STP

• Uma porta Root possui o melhor caminho para o Switch Root que é geralmente o caminho de menor custo. ( O Switch Root não possui porta Root)

• Uma porta Designada é porta que encaminha os BPDUs dentro de um segmento. ( Existente em Switches Root e não-Root)

• Alternate Port – porta bloqueada por ser um caminho alternativo para o Switch Root. A porta alternativa irá tornar-se root se a porta root falhar.

• Backup Port – porta bloqueada que recebe um BPDU de uma porta designada do mesmo segmento. (como por exemplo um cabo conectado do próprio Switch ou 2 conexões para o mesmo HUB)

• Utilize sempre os comandos display stp e display stp briefpara visualização dos estados das portas do STP.

• O protocolo 802.1w possui compatibilidade com o 802.1d

Abraços a todos!