Comware: Configuração de VLANs, Roteamento e STP para Switches

Para aqueles que estão começando a gerenciar equipamentos Aruba criamos uma lista de comandos para instalação e configuração de Switches com ArubaOS (parte dos comandos são aceitos na maioria dos modelos); os scripts são simples e bastante úteis!

Algumas funcionalidades podem ser configuradas de diferentes maneiras, mas tentaremos ser o mais abrangente possível nos scripts abaixo:

Configurando o nome do Switch

Switch(config)# hostname Sw_Core Sw_Core(config)#

Configuração de VLANs

vlan 2 name ADM

Mostrando quais as VLANs que existem no switch

show vlans

Mostrando as informações de uma determinada vlan (descrição, portas tagged e untagged)

show vlans 3

Definindo o IP para a VLAN 1

vlan 1 ip address 192.168.2.254 255.255.255.0

Configurando o default gateway

ip route 0.0.0.0 0.0.0.0 192.168.2.1

Habilitando o roteamento

ip routing

Configurações de portas

Entrando no modo de configuração de uma porta

interface 1

Colocando uma descrição na porta

interface 1 name "ROTEADOR" exit

VLAN

Adicionando uma VLAN em uma porta de acesso

interface 2 untagged vlan 2

Adicionando VLANs em uma porta de uplink (as VLANs necessitam estar previamente configuradas)

interface ethernet 24 tag vlan 2,4,5,6,7,8,9,101,192,200

ou ….

Adicionando a porta a uma vlan

vlan 1 untagged 1 ! Adicionando a porta 1 na VLAN 1 vlan 3 untagged 3,5-7 ! Adicionando a porta 3,5,6 e 7 na VLAN 3

Para as portas utilizadas na conexão entre switches, todo o trafego de VLANs é encaminhado para essas portas como tagged (utilizando a TAG 802.1Q), exceto para a VLAN 1, que será encaminhada como untagged.

Criando usuário

Definindo a senha do usuário diego como s3nha

password manager user-name "diego" plaintext s3nha

SNMPv2

snmp-server community s1ro restricted ! Comunidade SNMP de Leitura como s1ro snmp-server community s1rw unrestricted ! Comunidade SNMP de Leitura e Escrita como s1rw

Habilitando o spanning tree protocol

spanning-tree

Configurando a versão do MSTP (802.1s)

spanning-tree mode mstp

Configurando o switch como root bridge do STP. O comando stp root primary configura automaticamente o valor do Bridge Priority para 0 (zero)

spanning-tree root primary ou spanning-tree priority 0

Criando um LINK AGGREGATION

No exemplo abaixo, exemplificamos a configuração das portas 23 e 24 como trunk (agregação de portas) com o protocolo LACP. Os Switches ArubaOs nomeiam as interfaces Link-Aggregation como trunk e nomeiam cada interface como trk[numero].

trunk 23-24 trk1 lacp

Syslog

logging 10.0.100.111

NTP

timesync ntp ntp enable ntp server 10.0.100.112 ntp unicast

Salvando as configurações do Switch

save

Apagando todas as configurações do Switch

erase startup-config

Comandos show

show interface brief ! Mostrando um resumo de TODAS as portas show trunks ! Mostrando quais portas do Switch utilizam link-aggregation show running-config show running-config structured ! Mostrando a configuração do Switch atual show spanning-tree show spanning-tree config ! Mostrando informações do STP, quais portas estão BLOQUEADAS e FORWARDING show mac-address show arp ! Mostrando a tabela MAC e tabela ARP show logging ! Visualizando os logs no Switch

E vocês, possuem mais alguma sugestão de comando para os Switches ArubaOS?

Sintam-se à vontade…

Fala Galera, tudo bom!?

Segue mais uma vídeo-aula produzida por nós, contendo dessa vez o assunto Roteamento entre VLANs utilizando Switches ou Roteadores, além de falarmos também sobre roteamento estático, Topologia, etc.. para equipamentos baseados no Comware (HP , 3Com e H3C) .

Ainda estou apanhando um pouco no formado das vídeo-aulas, mas espero que o vídeo seja útil.

A utilização de VLAN (Virtual Local Area Network) permite que uma rede física seja dividida em várias redes lógicas dentro de um Switch. A partir da utilização de VLANs, uma estação não é capaz de comunicar-se com estações que não são pertencentes a mesma VLAN (para isto, é necessário a utilização de uma sub-rede por VLAN e que o tráfego passe primeiro por um roteador para chegar a outra rede [ ou utilizando um Switch Multicamada para efetuar o Roteamento]).

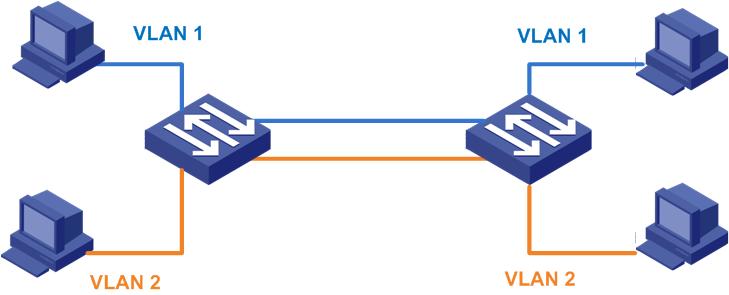

Se não utilizássemos uma interface como Trunk e precisássemos passar o tráfego da VLAN para o outro Switch, seria necessário a passagem de um cabo de cada VLAN para o outro dispositivo, como no exemplo abaixo.

Como a maioria dos Switches possui entre 24 e 48 portas a solução ficaria inviável , inutilizando a maioria das portas para conexões entre os dispositivos.

O protocolo IEEE 802.1q permite utilizarmos apenas um cabo na comunicação entre os Switches, marcando cada Frame (quadro) com o ID de cada VLAN.

A marcação efetuada (chamada de TAG) adiciona aos quadros Ethernet 4 bytes no frame original e calculam um novo valor de checagem de erro para o campo FCS.

Dos valores contidos dentro do campo TAG o numero da VLAN é adicionado ao campo VLAN id permitindo a identificação da VLAN entre os Switches.

Uma observação relevante é a utilização do campo Priority (também dentro da TAG) para função de QoS em camada 2 para Ethernet, chamado de 802.1p ou CoS (Class of Services), permitindo a diferenciação de classes de serviços por Switches sem a necessidade de leitura do campo IP.

Já a comunicação entre computadores no mesmo Switch que pertencem a mesma VLAN não são “tagueadas” (untagged). Muitas placas de rede para PC’s e impressoras não são compativéis com o protocolo 802.1Q e ao receberem um frame tagged, não compreenderão o TAG de VLAN e descartarão a informação.

Os Switches que recebem na sua interface Trunk um frame com TAG, irão remover o campo e entregar o quadro ao destino sem a marcação.

A regra é bem simples para a maioria dos casos (salvo exceções):

Configuração

Para a maioria dos Switches H3C/3Com configure as portas como trunk da seguinte maneira:

interface GigabitEthernet 1/0/x ! acesso a interface GigabitEthernet port link-type trunk ! configuração da interface como trunk (frames encaminhados como tagged) port trunk permit vlan all ! configuração da porta permitindo todas as VLANs no trunk

Porta de acesso

interface GigabitEthernet 1/0/x ! acesso a interface GigabitEthernet port link-type access ! configuração da interface como acesso (frames encaminhados como untagged) port access vlan 2 ! configuração da porta na vlan 2

Para retornar a porta de alguma VLAN para a VLAN 1, digite o comando undo port access vlan dentro da interface física.

Obs: Por default os frames da VLAN 1 não são encaminhados com TAG dentro do Trunk.

Abraços a todos!!!

A utilização de VLANs (Virtual Local Area Network) na rede local permite que uma rede física seja dividida em várias redes lógicas dentro de um Switch.

A partir da utilização de VLANs, uma estação não é capaz de comunicar-se com estações que não pertencem a mesma VLAN (para isto, as boas práticas sugerem a utilização de uma sub-rede por VLAN e que o tráfego passe primeiro por um roteador para chegar a outra rede [ ou utilizando um Switch Multicamada para efetuar o Roteamento]).

Uma vez que há a necessidade de separar o tráfego de cada departamento da sua empresa por VLANs, você deverá atribuir cada porta do switch para a VLAN correspondente. Geralmente a configuração de VLANs em Switches divide as portas Ethernet em 2 grupos: portas de acesso e portas de uplink.

Nos Switches ArubaOS, uma vez que a VLAN já está criada no Switch, siga a seguinte formula:

A definição de tagged e untagged, tagueada e não tagueada respectivamente, vem do protocolo IEEE 802.1Q que permite utilizarmos apenas um cabo na comunicação entre os Switches, marcando cada Frame (quadro) com o ID de cada VLAN.

Configurando VLANs em Switches ArubaOS via CLI

Os Switches ArubaOS permitem a atribuição de VLANs às portas de duas maneiras:

Ambas as formas estão corretas…

Atribuindo a VLAN em uma interface:

Switch# conf t Switch(eth-24)# interface 10 Switch(eth-24)# untagged 2 ! Configurando a interface 10 para untagged para a VLAN 2 Switch(eth-24)# interface 24 Switch(eth-24)# tagged 2,60 ! Configurando a interface 24 como tagged para as VLANs 2 e 60

Atribuindo a interface em uma VLAN

Switch# configure t

Switch(config)# vlan 1

Switch(vlan-1)# untagged 1

Switch(vlan-1)# exit

! Configurando a porta 1 na VLAN 1 como untagged

#

Switch(config)# vlan 2

Switch(vlan-2)# untagged 3

! Configurando a porta 3 como untagged na VLAN 2

Switch(vlan-2)# exit

#

Switch(config)# vlan 60

Switch(vlan-60)# untagged 2

! Configurando a porta 2 como untagged na VLAN 60

Switch(vlan-60)# exit

! Abaixo configuraremos a porta 24 pra trafego das VLANs 1, 2 e 60

Switch# conf t

Switch(config)# vlan 1

Switch(vlan-1)# untagged 24

! As boas práticas sugerem o tráfego da VLAN 1 como untagged.

Switch(vlan-1)# exit Switch(config)# vlan 2 Switch(vlan-2)# tagged 24 Switch(vlan-2)# exit Switch(config)# vlan 60 Switch(vlan-60)# tagged 24 Switch(vlan-60)# exit

Perceba que a porta 24 é configurada como tagged na VLAN 2, e 60. Essa porta será a interface utilizada na comunicação entre os Switches e por isso o tráfego dessas VLANs (e será tagueado).

Verificando as portas atribuídas com o comando show vlan para a VLAN 2:

Switch # show vlan 2 Status and Counters - VLAN Information - VLAN 2 VLAN ID : 2 Name : VLAN2 Status : Port-based Voice : No Jumbo : No Private VLAN : none Associated Primary VID : none Associated Secondary VIDs : none Port Information Mode Unknown VLAN Status ---------------- -------- ------------ ---------- 3 Untagged Learn Up 24 Tagged Learn Up

Dúvidas deixem um comentário.

Galera, essa semana recebi um email com algumas dúvidas sobre portas Trunk/Hybrid, Link Aggregation e STP. Achei que seria bacana responder na forma de post pois acredito que essas questões podem ser as dúvidas de mais pessoas.

Segue abaixo as questões editadas… sintam-se livres para interagir nos comentários.

Diego,

Se não for muito incomodo pra vc, consegue me responder as questões abaixo?

O Link-Aggregation permite agregação de diversas interfaces Ethernet (portas físicas) para a criação de uma única porta lógica com o intuito de prover redundância e aumento de banda. As melhores práticas sugerem a negociação do protocolo LACP (802.3ad) entre os 2 equipamentos que desejam fechar a agregação de portas afim de evitar erros de cabeamento e certificar o meio físico em todo o tempo que o Link-Aggregation estiver ativo, além de agilizar a redundância em caso de falhas.

Mas há também cenários em que um dos equipamentos não utiliza o protocolo LACP para agregação de links ou então o meio físico oferecido pelo Provedor de Serviços para comunicação Ethernet não permite o encaminhamento de alguns protocolos da camada de enlace como o LLDP, CDP, LACP, STP, etc. Então nesses cenários devemos usar o modo static, isto é, Link-aggregation configurado manualmente sem validação do meio e/ou equipamentos por um protocolo como 802.3ad. Se a porta estiver UP, o modo static irá encaminhar o tráfego, mesmo que o cabeamento esteja conectado em outro equipamento incorretamente.

Enquanto a porta configurada como access permite apenas o tráfego de quadros Ethernet sem marcação de tag 802.1Q, o que faz com que o Switch atribua a comunicação para aquela VLAN, a configuração Trunk e Hybrid permitem a utilização de várias VLANs em uma única porta. As portas configuradas como access são geralmente atribuídas para computadores, servidores, impressoras, etc.

A porta Trunk é utilizada para o encaminhamento e recebimento de tráfego Ethernet tagueado com o ID da VLAN mas com a exceção de permitir apenas uma VLAN não tagueada, dita explicitamente na configuração. Por padrão o tráfego não tagueado de uma porta trunk é direcionado para a VLAN 1 (mas isso pode ser modificado). As portas trunk são configuradas na comunicação entre Switches e também com Servidores que possuem Switches virtuais internos para VMs, etc.

Já a porta Hybrida permite encaminhar o tráfego de inúmeras VLAN tagueadas ou não. Por exemplo, se você precisa que o tráfego de duas máquinas que estão atrás de um HUB seja separado dinamicamente entre duas VLANs diferentes, a configuração de porta hybrida permite que o Switch leia marcações como endereço MAC, 802.1p, cabeçalho IP e etc, para dinamicamente efetuar diferenciação do tráfego para as suas respectivas VLANs (lembrando que o tráfego nesse caso pode vir sem TAG das máquinas).

Para habilitar (ou desabiltar) o spanning-tree no Switch é preciso a configuração no modo global.

Apesar de ser o protocolo mais utilizado para prevenção de loop, o Spanning-Tree não se encaixa em todos os cenários de rede e o seu algoritmo pode as vezes prejudicar a integração de diferentes ambiente. Nesse caso é possível adicionar algumas features individualmente nas portas para ajuste fino, como por exemplo o stp-edged port (portfast) ou então desabilitar o STP somente em determinadas portas. Mas cada caso deve ser estudado minuciosamente para evitar situações de loop.

O Rapid Spanning-Tree (802.1w) é uma evolução do Spanning-Tree inicial (802.1d) com um significativa melhora no tempo de convergência e conectividade da rede.

Uma das grandes limitações do STP não foi corrigida na versão 802.1w que é o bloqueio de todos os caminhos redundantes como prevenção de Loop. Esse tipo de cenário acaba gerando ocasionando gargalos pois a empresa gasta uma quantidade significativa de dinheiro para a extensão de fibra redundante deixando um dos links sobrecarregados enquanto o outro está ocioso.

A versão Multiple Spanning-Tree (802.1s) permite a criação de instancias independentes do STP para balanceamento de VLAN permitindo a alteração do root para determinadas VLANs ou o custo para o root. O protocolo é um pouco complexo quando você deseja conectar grandes domínios 802.1s entre si, por exemplo estender a LAN de duas empresas, mas com um bom planejamento o protocolo torna-se uma ferramenta poderosa.

Todos os Switches HP baseados no Comware, ao habilitar o STP, iniciam a versão 802.1s. Caso você não faça nenhuma configuração de ajuste o 802.1s terá o comportamento da versão Rapid-Spanning Tree.

Ao habilitar o STP no Switch a configuração é atribuída a todas as portas e as mesmas iniciam o encaminhamento de BPDUs para prevenção de loop.

Sim, o comando é o mesmo para as versões 802.1w e 802.1s

Tudo vai depender de quem será o Switch Root da sua rede. Se o Switch Core for o root, os uplinks do Switch Core estarão como DESIGNATED, já os Switches não-Core, conectados a ele, terão suas portas como ROOT PORT (melhor caminho para o Switch ROOT) ou ALTERNATE PORT (porta redundante bloqueada para prevenção de Loop)

A configuração da porta como Root Guard permite à uma porta Designada a prevenção de recebimento de BPDU’s superiores, que indicariam outro Switch com melhor prioridade para tornar-se Root. A feature força a porta a cessar comunicação toda vez quem um Switch tiver o Priority ID mais favoravel para tornar-se Root, então o Switch Root isola assim o segmento para o Switch indesejado. Após encerrar o recebimento desses BPDU’s a interface voltará à comunicação normalmente

Essa feature é geralmente configurada em portas Designadas do Switch Root.

Correto, a configuração da porta como Loop Guard possibilita aos Switches não-Root, com caminhos redundantes ao Switch Raiz, a função de se proteger contra cenários de loop na rede quando há falhas no recebimento de BPDU’s em portas ALTERNATE.

Quando uma porta ALTERNATE parar de receber BPDU’s ela identificará o caminho como livre de Loop e entrará em modo de encaminhamento ( imaginando que a porta Root continue recebendo BPDU’s) criando assim um Loop lógico em toda a LAN. Nesse caso a feature deixará a porta alternativa sem comunicação até voltar a receber BPDU’s do Switch Root.

Obs: Dica! Simule as features em ambiente de laboratório antes de aplicar em uma rede de produção. Isso permitirá ao administrador conhecer melhor os cenários, equipamentos, falhas e troubleshooting.

Até logo.

A feature QinQ (802.1q sobre 802.1q – 802.1ad ), conhecido também como Stacked VLAN ou VLAN sobre VLAN, suporta a utilização de duas TAGs 802.1Q no mesmo frame para trafegar uma VLAN dentro de outra VLAN – sem alterar a TAG original.

Para o cliente é como se o provedor de serviços tivesse estendido o cabo entre os seus Switches. Já para a operadora não importa se o cliente está mandando um frame com TAG ou sem TAG, pois ele adicionará mais uma TAG ao cabeçalho e removerá na outra ponta apenas a ultima TAG inserida.

Neste tutorial, demonstramos passo a passo como configurar VLANs em switches ArubaOS utilizando a interface de linha de comando (CLI). Abordamos a criação de VLANs, atribuição de portas a VLANs, configuração de VLANs de gerenciamento e outras funcionalidades avançadas.

Neste tutorial completo, você aprenderá os comandos essenciais para dominar a configuração de seus equipamentos 3Com/HP. Desde os comandos básicos até os mais avançados, este vídeo te guiará passo a passo para otimizar sua rede.

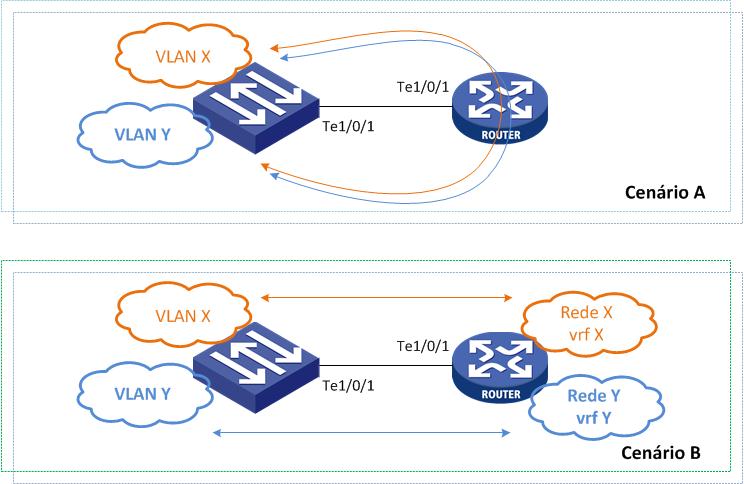

A utilização de sub-interfaces em Roteadores permite a multiplexação/divisão de um único link físico em múltiplos links lógicos.

Como exemplo nos cenários abaixo, o Roteador poderá atuar tanto como Gateway para roteamento entre as VLANs X e Y no cenário A para casos em que o Roteador possua possua poucas portas disponíveis, por exemplo; como também em casos para rotear pacotes sem que as redes X e Y tenham acesso uma a outra com a utilização de VRFs , chamadas de VPN-Instance nos Roteadores HPN ( para o cenário B).

Para configurar uam sub-interface em um Roteador 8800, utilize o “.”(ponto) + o id da VLAN após o numero indicativo da porta em uma interface no modo routed.

[Roteador]interface Ten-GigabitEthernet 2/1/1.? #

Segue um exemplo da configuração para o cenário A

interface Ten-GigabitEthernet 2/1/1.30 description VLAN_X ip adress 192.168.20.1 255.255.255.0 quit # interface Ten-GigabitEthernet 2/1/1.31 description VLAN_Y ip adress 192.168.30.1 255.255.255.0 quit #

Em alguns modelos de Roteadores como a Serie 6600 será necessário configurar o VLAN ID, com a configuração do vlan-type dot1q vid [id da vlan] dentro da sub-interface, isto em razão do SO do Roteador não entender que é explicito o ID da VLAN no número da sub-interface. Roteadores Cisco funcionam da mesma forma.

interface Ten-GigabitEthernet 2/1/1.30 description VLAN_X ip adress 192.168.20.1 255.255.255.0 vlan-type dot1q vid 30 quit # interface Ten-GigabitEthernet 2/1/1.31 description VLAN_Y ip adress 192.168.30.1 255.255.255.0 vlan-type dot1q vid 31 quit #

… então como as sub-interfaces estão diretamente conectadas, as rotas são adicionadas à tabela de roteamento, o equipamento fará o roteamento de pacotes.

Já para o segundo cenário, a mesma configuração é válida, bastando apenas configurar a sub-interface com a configuração da vpn-instance antes de configurar o endereço IP.

#Criando a VRF para o cliente X ip vpn-instance clientex route-distinguisher 65000:1 vpn-target 65000:1 export-extcommunity vpn-target 65000:1 import-extcommunity # #Criando a VRF para o cliente Y ip vpn-instance clientey route-distinguisher 65000:2 vpn-target 65000:2 export-extcommunity vpn-target 65000:2 import-extcommunity # interface Ten-GigabitEthernet 2/1/1.30 description ip binding vpn-instance clientex ip adress 192.168.20.1 255.255.255.0 quit # interface Ten-GigabitEthernet 2/1/1.31 description VLAN_Y ip binding vpn-instance clientey ip adress 192.168.30.1 255.255.255.0 quit # # as configurações do compartimento WAN de cada VRF foram omitidas #

obs: Uma rede não será roteada para outra a menos que estejam na mesma VRF.

Já para a configuração do Switch basta apenas configurar a interface como trunk permitindo as vlans correspondente. Se o Roteador for da Serie 6600 a configuração vlan-type dot1q vid … também será necessária (para o segundo cenário).

Um grande abraço