Neste guia completo em vídeo, você terá acesso ao conhecimentopara configurar a agregação de links em seus Switches ArubaOS .

Este vídeo o ajudará na configuração de LACP em Switches ArubaOS.

Neste guia completo em vídeo, você terá acesso ao conhecimentopara configurar a agregação de links em seus Switches ArubaOS .

Este vídeo o ajudará na configuração de LACP em Switches ArubaOS.

O protocolo LLDP(802.1AB) permite que dispositivos de rede como Servidores, Switches e Roteadores, descubram uns aos outros. O LLDP opera na camada de enlace do modelo OSI (camada 2) permitindo que informações básicas como hostname, versão do Sistema Operacional , endereço da interface, entre outros, sejam aprendidas dinamicamente por equipamentos diretamente conectados.

Com o LLDP podemos fazer o mapeamento de quais equipamentos conectam entre si e em quais portas, como também o aprendizado dinâmico para configurações de voice vlan, etc.

O mais bacana do Link Layer Discovery Protocol (LLDP) é a integração entre equipamentos de diversos fabricantes;

Para habilitar o LLDP em Switches ArubaOS digite:

Switch(config)# lldp run

Para desabilitar utilize o comando “no”:

Switch(config)# no lldp run

Para visualizar os dispositivos detectados digite show lldp info remote-service:

Switch# show lldp info remote-device LLDP Remote Devices Information LocalPort | ChassisId PortId PortDescr SysName --------- + ------------------------- ------ --------- ---------------------- 23 | SW_LAB_DIEGO.internal... Fas... 23 | 0c 27 24 0b 82 aa Fa0/47 FastEt... SW_LAB_DIEGO.inter... 24 | SW_LAB_ DIEGO.internal... Fas... 24 | 0c 27 24 0b 82 aa Fa0/48 FastEt... SW_LAB_DIEGO.inter...

Para visualizar as informações locais:

Switch(config)# show lldp info local-device

LLDP Local Device Information

Chassis Type : mac-address

Chassis Id : a0 1d 48 37 a2 e7

System Name : Switch

System Description : HP J9773A 2530-24G-PoEP Switch, revision YA.16.10.00...

System Capabilities Supported: bridge

System Capabilities Enabled: bridge

Management Address :

Type: ipv4

Address: 192.168.100.8

Até logo!

O protocolo Spanning-Tree utiliza um algoritmo para detecção de caminhos alternativos colocando as interfaces redundantes em modo temporário de bloqueio, eliminando o loop lógico.

Um switch da rede local com o Spanning-Tree habilitado e conectado a outros switches que utilizam o protocolo, trocam informações STP por mensagens chamadas de BPDUs (Bridge Protocol Data Units). Os BPDU’s são os responsáveis pelo correto funcionamento do algoritmo do Spanning-Tree e são encaminhados a cada 2 segundos para todas as portas.

O objetivo do STP é eliminar loops na rede com a negociação de caminhos livres através do switch root (raiz). Dessa forma é garantido que haverá apenas um caminho para qualquer destino, com o bloqueio dos caminhos redundantes. Se houver falha no enlace principal, o caminho em estado de bloqueio torna-se o principal.

O algoritmo do Spanning-Tree (chamado STA) deve encontrar um ponto de referência na rede (root) e determinar os caminhos disponíveis, além de detectar os enlaces redundantes e bloqueá-los.

Com o objetivo de detectar loop na rede, o spanning-tree necessita que o processo de detecção de BPDUs ocorra em todas as portas do Switch, inclusive em portas destinadas aos computadores, servidores, impressoras etc.

Em razão disso as portas do Switch conectadas aos dispositivos finais precisam de uma configuração manual para rápida transição do modo de discarding para o forwarding e assim iniciar imediatamente, visto que não há previsão para conectividade entre Switches naquela porta e espera todo o processo do spanning-tree que poderá deixar a porta em espera por alguns segundos.

Portas Edges enviam BPDU, mas não devem receber (não devem ser conectadas à switches). Se uma porta Edge receber BPDU, o Portfast é “desabilitado” e a porta faz o processo normal do STP.

Durante qualquer alteração da topologia do Spanning-tree a porta Edge não participará do Spanning-Tree, mas gerará BPDU’s por segurança.

A recomendação, uma vez utilizando o spanning-tree em Switches Aruba CX é habilitar o admin-edge em todas as portas de hosts.

Configurando uma interface como admin-edge:

interface 1/1/n spanning-tree port-type admin-edge spanning-tree tcn-guard exit

O comando tcn-guard desabilita a propagação de notificações de alteração de topologia (TCNs) para outras portas STP. Use isso quando você não quiser que as alterações de topologia sejam percebidas pelos dispositivos STP vizinhos.

Referências:

http://www.comutadores.com.br/rapid-spanning-tree-802-1w/

https://community.arubanetworks.com/community-home/digestviewer/viewthread?MID=32043

Para atender às necessidades de eficiência energética de uma rede campus, a Aruba, tem projetado switches com recursos de economia de energia tanto no hardware quanto no software para redução no consumo de energia de switch/módulos, portas e LEDs.

O Energy Efficient Ethernet (EEE) é um padrão de camada física (IEEE 802.3az) que reduz o consumo de energia da rede em períodos ociosos. Com o padrão, a economia de energia é alcançada tanto no switch transmissor quanto no equipamento receptor. Para isso as extremidades do link precisam suportar o 802.3az com a utilização do pacote LLDP-TLV, contendo o status EEE e as mudanças negociadas em ambos lados do link. Assim, a economia de energia acontece em tempo real e pode ser realizada em todos os equipamentos da rede.

Configurando o Energy Efficient Ethernet:

Switch(config)# interface <PORT-LIST> energy-efficient-ethernet

Removendo a configuração de Energy Efficient Ethernet:

Switch(config)# no interface <PORT-LIST> energy-efficient-ethernet

Comando show energy-efficient-ethernet

Switch(config)# show energy-efficient-ethernet

Port | EEE Config Current Status txWake(us)

—– + ———- ————– ———-

1 | Enabled Active 17

2 | Enabled Inactive –

3 | Enabled Inactive –

Switches 3810M e 5400R

Os switches 3810M e 5400R possuem funcionalidades para economia de energia para seus módulos. Uma informação interessante é que se o slot do módulo não estiver preenchido, a energia ainda será fornecida ao slot mesmo quando não estiver em uso.

Desativar a energia do módulo permite economizar uma quantidade considerável de energia. Uma vez que a energia do slot é desativada, o slot não estará mais funcional até que a energia esteja de volta.

Desabilitando a energia no flexible-module do Switch 3810M

3810M(config)# savepower flexible-module <SLOT-ID> member <STACK-MEMBER>

Habilitando a energia no Flexible-module do Switch 3810M:

3810M(config)# no savepower flexible-module <SLOT-ID> member <STACK-MEMBER>

Desabilitando a energia no modulo do Switch 5400R:

5400R(config)# savepower module

SLOT-LIST Slot id, range, or ‘all’.

Habilitando a energia no modulo do Switch 5400R:

5400R(config)# no savepower module

SLOT-LIST Slot id, range, or ‘all’

Desligar os leds do switch

Os LEDs no switch fornecem informações visuais do status da atividade de link e outras informações. Desligar os LEDs do switch quando não for necessário, ajuda a economizar energia, especialmente em grandes implantações onde alguns watts por switch podem somar um valor considerável. Ativar esse recurso desliga todos os LEDs do switch, exceto o LED de energia principal. Isso inclui todos os LEDs de link e modo de porta, bem como todos os LEDs de status.

Desligar os LEDs:

3810M(config)# savepower led

Ligar os LEDs:

3810M(config)# no savepower led

Comando show savepower led

Switch(config)# show savepower led

LED Save Power Information

Configuration Status : Enabled

Desligue as portas não utilizada

Este recurso de economia de energia coloca as portas não utilizadas em um modo de baixa potência quando as portas não estão conectadas à algum equipamento. Em um cenário comum a porta provisiona energia, mesmo quando não há conexão. Os comandos CLI permitem habilitar/desativar esse recurso colocando a porta automaticamente em modo de baixa potência, quando as portas não estão conectadas.

Configurando enconomia de energia nas portas:

Switch(config)# savepower port-low-pwr

Verificando a configuração port-low-pwr:

Switch(config)# show savepower port-low-pwr

Port Save Power Information

Configuration Status : Enabled

Referência

Technical Whitepaper: Aruba Switch Green Feature

Para exibir informações detalhadas de diagnóstico do transceptor de interface, digite o comando show interfaces transceiver [número da porta]:

switch(config)# show interfaces transceiver 21

Transceiver Technical information:

Port Type Product Serial Part

Number Number Number

21 1000SX J4858C xxxxxx 1990-3657

Para mais informações utilize “detail”:

switch(config)# show interfaces transceiver 21 detail Transceiver in 21 Interface index : 21 Type : 1000SX Model : J4858C Connector type : LC Wavelength : 850nm Transfer distance : 300m (50um), 150m (62.5um), Diagnostic support : DOM Serial number : ------- Status Temperature : 50.111C Voltage : 3.1234V TX Bias : 6mA TX Power : 0.2650mW, -5.768dBm RX Power : 0.3892mW, -4.098dBm

Para visualizar todas as interfaces digite: show interfaces transceiver all ou show tech transceivers

Para aqueles que estão começando a gerenciar equipamentos ArubaOS-CX criamos uma lista de comandos para instalação e configuração; os scripts são simples e bastante úteis!

Algumas funcionalidades podem ser configuradas de diferentes maneiras, mas tentaremos ser o mais abrangente possível nos scripts abaixo:

Acessando o modo de Configuração Global

ArubaOS-CX# configure terminal ArubaOS-CX(config)#

Auto confirmação

ArubaOS-CX# auto-confirm ! Desabilita a confirmação de usuário e executa a operação sem exibir “confirmação” de yes ou no no prompt”

Configurando o nome do Switch

ArubaOS-CX(config)# hostname Switch Switch(config)#

Configuração de VLANs

Switch(config)# vlan 2 Switch(config-vlan-2)# name estudantes

Mostrando quais as VLANs que existem no switch

show vlan

Definindo o IP para a VLAN 1

Switch(config)# interface vlan 1 Switch (config-if-vlan)# ip address 10.0.11.254/24 Switch (config-if-vlan)# no shutdown Switch (config-if-vlan)# exit

Definindo IP para uma porta

Switch(config)# Interface 1/1/10 Switch(config)# no shutdown Switch(config)# routing Switch(config)# ip address 192.168.20.1/24

Configurando o default gateway

Switch(config)# ip route 0.0.0.0/0 192.168.0.254

Configurações de portas como acesso

Switch1(config)# interface 1/1/1 Switch1(config-if)# no shut Switch1(config-if)# no routing

Colocando uma descrição na porta

Switch1(config)# interface 1/1/1 Switch1(config-if)# description Uplink_Aggregation Switch1(config-if)#exit

VLAN

Adicionando uma VLAN em uma porta de acesso

Switch(config)# interface 1/1/2 Switch(config-if)# vlan access 2

Adicionando VLANs em uma porta de uplink (as VLANs necessitam estar previamente configuradas)

Switch(config-if)# vlan trunk allowed all

ou

Switch (config-if)# vlan trunk allowed 1-2

!Utilizando uma lista de VLANs

Configurando usuário e senha

Switch(config)# username admin password

Interface de gerenciamento

Switch(config)# interface mgmt Switch(config)# ip static 192.168.1.254/24 Switch(config)# no shutdown Switch(config)# default-gateway 192.168.1.1 Switch(config)# exit

Switch# show interface mgmt

Switch# ping 192.168.50.1 vrf mgmt

Configurando o acesso HTTP / HTTPS / SSH ao switch Aruba CX

Switch(config)# http vrf mgmt Switch(config)# https vrf mgmt Switch(config)# ssh vrf mgmt

Habilitando o spanning tree protocol

Switch(config)# spanning-tree

Configurando prioridade no STP

Configurando o switch como root bridge do STP.

Switch (config)# spanning-tree priority 0

Criando um LINK AGGREGATION

interface lag 20 no shutdown no routing vlan trunk allowed all lacp mode active

interface 1/1/23 no shutdown lag 20

interface 1/1/24 no shutdown lag 20

Syslog

Switch (config)# logging 10.1.1.1

NTP Client

Switch(config)# ntp server 192.168.50.100 vrf mgmt Switch(config)# ntp enable

Salvando as configurações do Switch

Switch # write memory

Apagando todas as configurações do Switch

erase startup-config

Comandos show

show interface brief show ip interface brief ! Mostrando um resumo de TODAS as interfaces

show interface transceivers ! Exibe o tipo de transceiver conectado, part number e número serial

show running-config ! Mostrando a configuração do Switch atual

show spanning-tree

! Mostrando informações do STP, quais portas estão BLOQUEADAS e FORWARDING

show mac-address-table show arp ! Mostrando a tabela MAC e tabela ARP

show logging ! Visualizando os logs no Switch

sh ntp associations show clock ! Visualizando NTP/hora

E vocês, possuem mais alguma sugestão de comando para os Switches ArubaOS-CX?

Sintam-se à vontade…

O BPDU Protection é um recurso de segurança projetado para proteger a topologia do STP impedindo que pacotes BPDU não esperados/planejados entrem no domínio STP.

Em uma implementação típica, a proteção BPDU seria aplicada a portas conectadas a dispositivos de usuário final que não executam STP. Se os pacotes STP BPDU forem recebidos em uma porta protegida, o recurso desabilitará essa porta e alertará o gerenciador de rede por meio de um trap SNMP.

Configuração

spanning-tree A4 bpdu-protection

spanning-tree bpdu-protection-timeout 60

spanning-tree trap errant-bpdu

Conectar um notebook na porta A4 e verificar que a porta fica em forwarding.

HP-5406zl(config)# show spanning-tree | i A4

BPDU Protected Ports : A4

A4 100/1000T | 20000 128 Forwarding | c09134-eeec00 2 Yes No

HP-5406zl(config)# show spanning-tree | i A4

BPDU Protected Ports : A4

A4 100/1000T | 20000 128 BpduError | 2 Yes No

No log temos a indicação da porta desabilitando ao receber um BPDU. Em um segundo momento, após desconectar o switch de acesso e conectar o notebook) a porta voltou após o timeout configurado:

W 11/05/22 18:12:34 00840 stp: port A4 disabled - BPDU received on protected port.

I 11/05/22 18:12:34 00898 ports: BPDU protect(5) has disabled port A4 for 60 seconds

I 11/05/15 18:12:34 00077 ports: port A4 is now off-line

I 11/05/22 18:13:34 00900 ports: port A4 timer (5) has expired

I 11/05/22 18:13:38 00435 ports: port A4 is Blocked by STP

I 11/05/22 18:13:41 00076 ports: port A4 is now on-line

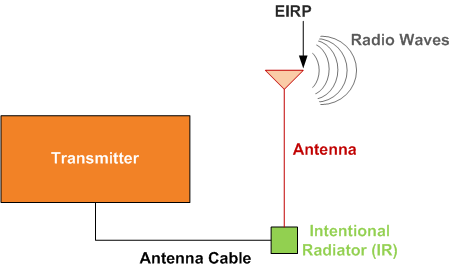

O EIRP (Equivalent Isotropically Radiated Power) é a força de sinal de RF mais alta transmitida por uma antena específica e é calculado adicionando a potência do transmissor (em dBm) ao ganho da antena (expresso em antena isotrópica ou decibel referenciado a antena isotrópica [dBi]) e subtraindo quaisquer perdas do cabo (em decibéis):

EIRP = potência Tx (dBm) + ganho da antena (dBi) − perda do cabo e acessórios (dB)

Exemplo: Qual o EIRP de um sistema com rádio de 14 dBm, antena de 8dBi e perda nos cabos e conectores de 1 dB?

Resposta: 14 + 8 – 1 = 21 dBm

A FCC é o órgão americano competente que define as regras e normas técnicas relativas aos vários tipos de equipamentos eletrônicos, incluindo dispositivos de frequência de rádio, equipamento terminal de telecomunicações e equipamentos industriais, científica e médica (ISM).

Tanto as comunicações licenciadas quanto as não licenciadas são reguladas nas seguintes áreas:

A Anatel regulamenta a potência máxima de um sistema no Brasil. Não importa qual a potência do seu rádio, mas sim qual a potência efetiva sai da antena (rádio + amplificador + ganho da antena – perdas).

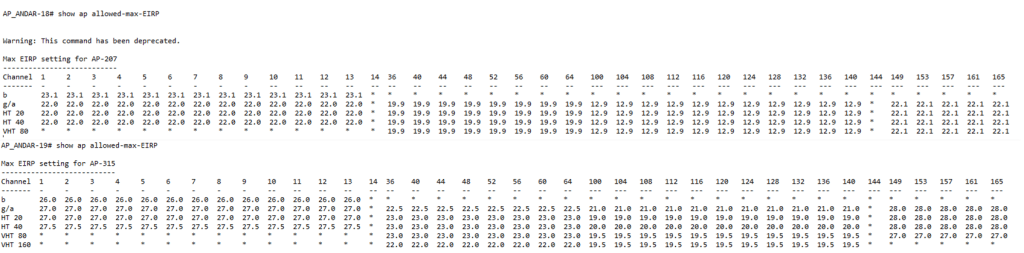

Para validar o valor do EIRP de cada AP Aruba em sua rede, digite o comando ‘show ap allowed-max-EIRP’ via CLI no AP ou controller:

Para validar os canais permitidos, digite o comando ‘show ap allowed-channels’ via CLI no AP ou controller:

Um agradecimento especial ao Alexandre Biehl, pela ajuda na coleta de informações.

Até logo.

Referências

HENRY, Jerome; BARTON, Robert; HUCABY, David CCNP Enterprise Wireless Design and Implementation – Cisco Press, 2021.

COLEMAN, David D.; WESTCOTT, David A. CWNA Certified Wireless Network Administrator – 5ª ed. Sybex – 2018 Aruba Certified Design Professional_ Official Certification

O commando ip source-interface define o endereço IP de origem para nas mensagens enviadas do Switches para servidores externos, como por exemplo SYSLOG, sFlow, RADIUS, TACACS, entre outros. Isso garante que todo o tráfego enviado ao recurso tenha o mesmo endereço IP de origem, independentemente de como ele sai do switch.

ip source-interface {sflow | tftp | radius | tacacs | ntp | syslog | ubt | dhcp-relay | simplivity | dns | all} {interface <IFNAME> | <IPV4-ADDR>} [vrf <VRF-NAME>]

switch(config)# ip source-interface ? all All protocols central Aruba Central protocol dhcp_relay DHCP_RELAY protocol dns DNS protocol ntp NTP protocol radius RADIUS protocol sflow sFlow protocol syslog syslog protocol tacacs TACACS protocol tftp TFTP protocol switch(config)# ip source-interface all ? A.B.C.D Specify an IPv4 address interface Interface information switch(config)# ip source-interface all 192.168.2.1

Até logo!

O protocolo Spanning-Tree é bastante vulnerável a ataques pela simplicidade de sua arquitetura e falta de mecanismos de autenticação. O protocolo STP não impede em sua arquitetura que um novo switch adicionado à rede seja configurado erradamente com a prioridade 0 (zero) e que dessa forma possa tomar o lugar do switch root, ocasionando uma nova convergência da LAN para a topologia a partir do novo Switch Root.

Os ataques ao protocolo STP geralmente têm como objetivo assumir a identidade do switch root da rede, ocasionando assim cenários de indisponibilidade na rede. Programas como o Yersinia permitem gerar esse tipo de ataque. Há também cenários em que usuários adicionam switches não gerenciados e hubs (propositadamente ou não) com o intuito de fornecer mais pontos de rede em ambientes que deveriam ser controlados.

Funcionalidades comentadas no video para mitigar os ataques ao STP, são: Root Guard, BPDU Protection (BPDU guard) com STP admin-edged-port (portfast) e loop guard.